Merhaba arkadaşlar bu makalemde size cisco nexus ürünlerinde cluster mantığını ve VPc cluster mantığını anlatacağım

VPc nexus ailesinde çalışan 2 cisco nexus ürünün hem fiziksel hem sanal olarak yedeklenmesidir sanal yedekliliği yapansa Nexus’a ait virtual port channel dir aslında

Stack ve VSS yapılardan ayıran özelliği

İki fiziksel core’da ayrı ayrı confiğin yapılması yukarıdada dediğim gibi fiziksel bir yana aslında sanal olarak yedekliyorsunuz sistemi ve max 2 nexus cihazda vpc yapabilirsiniz

Mantık basit

Bu yapıda VPC-LACP olmazsa olmazlardan çünkü protokol olarak ikisi çalışmak zorunda VPC-LACP’siz yapamaz LACP’de VPC’siz yapamaz 🙂

Şimdi makalemize geçelim

- Öncelikle ön hazırlık olarak nexus üzerindeki supervisior kartın üzerindeki managament portlarını iki cihaz arası bir birine bağlıyoruz ( fiziksel switchte kullanabilirsiniz mesela 10 adet nexus var management portlarını fiziksel başka bir switche bağlayabilirsiniz) yönetimi için

Managament portlarını ikinci nexus core cihazın management portuna bağlayın ve ip verin

management portları birbirine link attıktan sonra artık confiğini yapabiliriz,

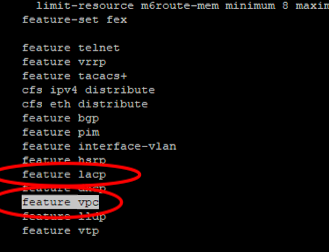

- İlk önce feature açmamız gerekir nexus defaultta bütün feature kapalı gelir sizin modülleri aktif etmeniz gerekir bunun için aşağıdaki adımları takip edelim

LACP ve VPC çalıştıracağımız için feature açmanız gerekiyor

Not: iki core nexus backbone ürünlerinde de aktif edilmesi gerekmektedir,

Config t

feature vpc

feature lacp

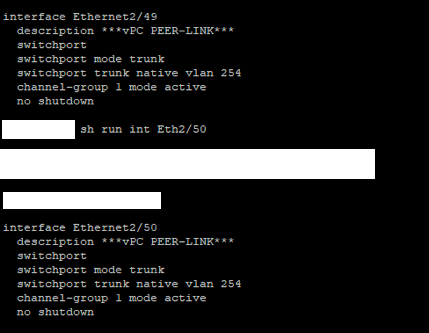

daha sonra Port-channel 400g veya sizin şasenizdeki yüksek kapasite portunuz hangisi ise port channel dahil edip peer-link olarak ayarlayalım

- Nexus switchlerde Vpc’yi 40G QSFP Portlarıyla Uplink portları ile yaparsınız 40G portları ile birbirleri arasında yüksek hızda veri gönderirler ben 9508 de 8 adet kullandığım farlı çalıştırdığım için sizde 4 veya 2 adet yapabilirsiniz

Bu yaptığımız işlem Peer-link işlemi dir (peer-link ile 40g veya 400g cihazları birbire peer edersiniz

QSFP porttur

Bunun için şasenize göre 40g portun alına yacazağınız etherchannel komutu aşağıdaki gibidir ,

Aynı portchannel gruplarını her iki CORE backbone da da yapmalısınız

Aynı portchannel numaraları olmalı ve VPC PEER-LINK komutunu kullanmalısınız’ki VPC hangi portun PEER-LINK olduğunu öğrensin

interface port-channel1 switchport switchport mode trunk switchport trunk native vlan 254 spanning-tree port type network vpc peer-link interface Ethernet2/49 description ***vPC PEER-LINK*** switchport switchport mode trunk switchport trunk native vlan 254 channel-group 1 mode active no shutdown interface Ethernet2/50 description ***vPC PEER-LINK*** switchport switchport mode trunk switchport trunk native vlan 254 channel-group 1 mode active no shutdown

Port-channel oluşturduktan sonra 40g interfacelerin altına grubu dahil edersiniz,

(bu işlem sonrası iki core switch birbirine uplink atılır

araya başka bir switch olmadan direk birbirinin portlarına bağlanır)

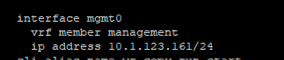

- Şimdi management interfacelere ip adreslerini atamaya ve configlerine geçelim

core 1 üzerinden management interface ip adreslerini verelim

Management interface vereceğimiz ip adresinin bir önemi yok yalnız local networkümüz ile çakışmayacak bir ip adresi olsun mesela 1.1.1.1 gibi

************** CORE 1 ******************

interface mgmt0

vrf member management

ip address 10.1.123.161/24

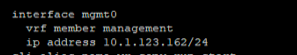

************** CORE 2 ******************

Config t

interface mgmt0

vrf member management

ip address 10.1.123.162/24

( burada ne ip adresi verdiğinizin bir önemi yok yalnız ikinci nexusa da aynı blogdan ip vermeniz gerekir )

- şimdi ise vpc domain oluşturmamız gerekiyor her iki core’da da aynı domain ID si olmak zorunda (farklı olmamalı)

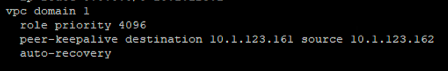

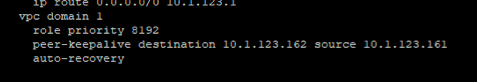

************** CORE 1 ******************

vpc domain 1

peer-keepalive destination 10.1.123.162 source 10.1.123.161

auto-recovery

Source adresi CORE 1 management ip adresi olur

Destination adresi CORE 2 management ip adresi olur

Priority değeri düşük olan primary cihazdır

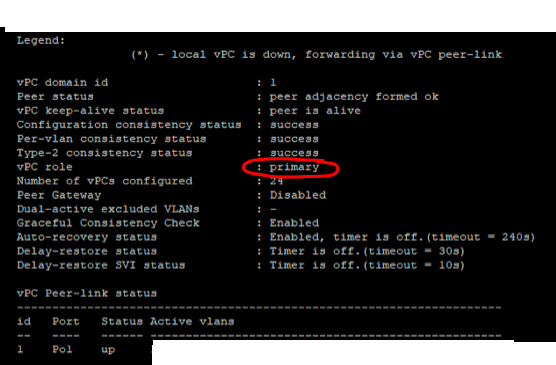

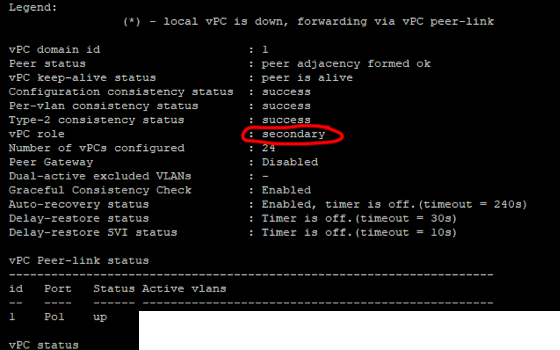

************** CORE 2 ******************

config t

vpc domain 1

role priority 8192

peer-keepalive destination 10.1.123.161 source 10.1.123.162

auto-recovery

Source adresi CORE 2 management ip adresi olur

Destination adresi CORE 1 management ip adresi olur

Priority değeri yüksek olan secondary cihazdır

Sh vpc (ile görebilirsiniz )

evet vpc up durumda şuan aktifler çalışıyorlar,

aslında vpn bağlantısı kuruldu bundan sonraki yapacağınız şey

her kenar switche giden iki adet fiber portlarını

CORE-1 ve CORE-2 arasında yedekli çalıştırmak

Yani bir kenar switch’iniz var iki fiber uplink geliyor bunlardan birini CORE-1’e yedeğini ise CORE-2’ye bağlamanız gerekir ki yedekli çalışsın

Daha sonra aşağıdaki gibi

Port-channel yapıp VPC ye dahil etmeniz gerekiyor mutlaka

Backbone üzerinde kenar switch VPC confiği aşağıdaki gibi

************** CORE 1 ******************

***PORT-CHANNEL GURUP İNTERFACE PORTU***

interface port-channel9

switchport

switchport mode trunk

switchport trunk native vlan 254

spanning-tree port type edge trunk

vpc 9

***AŞAĞIDAKİ FİZİKSEL İNTERFACE PORTU***

interface Ethernet1/3

switchport

switchport mode trunk

switchport trunk native vlan 254

channel-group 9 mode active

no shutdown

************** CORE 2 ******************

***PORT-CHANNEL GURUP İNTERFACE PORTU***

config t

interface port-channel9

switchport

switchport mode trunk

switchport trunk native vlan 254

spanning-tree port type edge trunk

vpc 9

***AŞAĞIDAKİ FİZİKSEL İNTERFACE PORTU***

interface Ethernet1/3

switchport

switchport mode trunk

switchport trunk native vlan 254

channel-group 9 mode active

no shutdown

Kenar switchteki komutta şu şekilde

************** ACCESS SWİTCH ******************

***PORT-CHANNEL GURUP İNTERFACE PORTU***

interface Port-channel11

switchport trunk native vlan 254

switchport mode trunk

***AŞAĞIDAKİ FİZİKSEL İNTERFACE PORTU***

interface TenGigabitEthernet1/0/1

switchport trunk native vlan 254

switchport mode trunk

spanning-tree portfast

channel-group 11 mode active

ip dhcp snooping trust

end

kenar swithte iki fiber uplink portuna aynı komutu yazın

sıralama bu şekilde

kenar switchler için bir port-channel grup numarası belirleyin mesela 11 bütün kenar switchlerinizde aynı ID numarasını kullanırsınız

backbone CORE switchte ise her kenar switch için ayrı ayrı port-channel grup numarası kullanın yoksa çakıştırırsınız ve port block edilir vpc ye düşmez

umarım aydınlatıcı olmuştur

bir sonraki makalemde görüşmek üzere