yeni bir palo alto ssl vpn detaylı kurulum anlatım makalesinden Merhaba arkadaşlar

size palo alto’da ssl vpn global protect ssl vpn nasıl nerelerden ayarlanır ve ne gibi özellikleri var detaylı olarak anlatacağım sanırım biraz uzun bir makale olacak

evet başlayabiliriz,

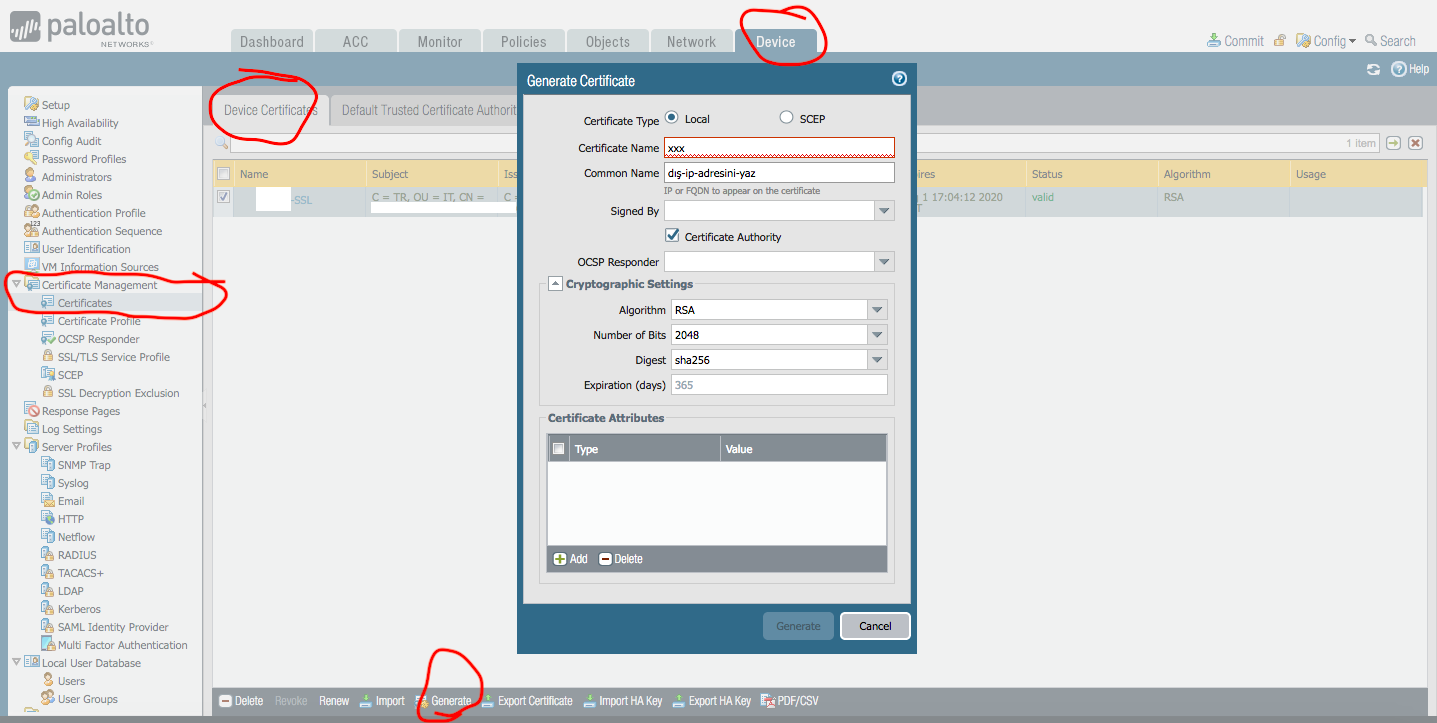

- şimdi öncelikle ssl vpn portal için ssl vpn oluşturmamız gerekece cihaz üzerinde

bunun için DEVICE-CERTIFICATE MANAGEMENT-CERTIFICATES GENERATE

evet arkadaşlar sertifika oluştururken certificate type local yapalım isterseniz certificate Attributes bilgilerinide istediğiniz gibi doldurabilirsiniz

yalnız palo altoda şöyle bir şey var oluşturduğunuz hiçbir sertifika süresini 1 yıldan uzun yapamıyorsunuz her yıl yenilemek zorundasınız sanırım güvenlikten dolayı sertifika yıl olayını kısıtlamış kullanıcıya müdahale ettirmiyorlar

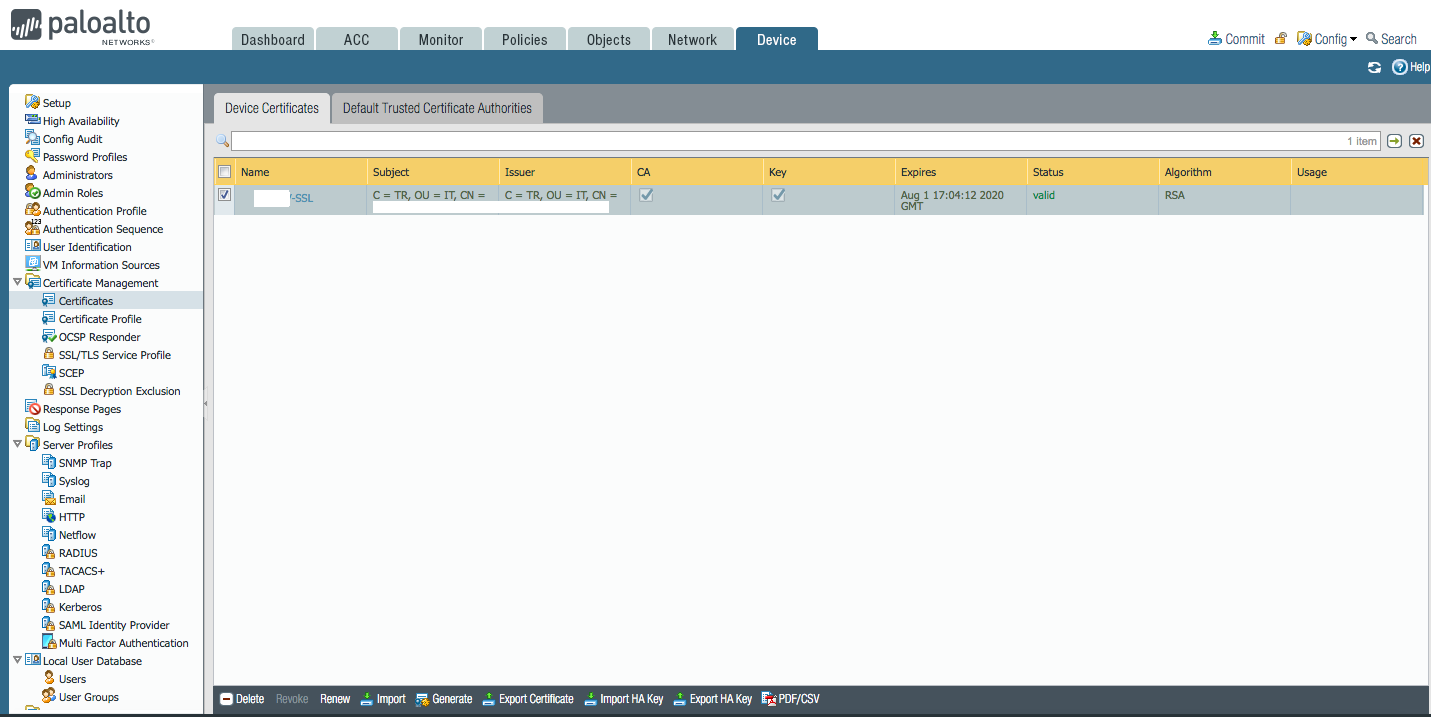

evet sertifikamızı oluşturduk şimdi bir sonraki adıma

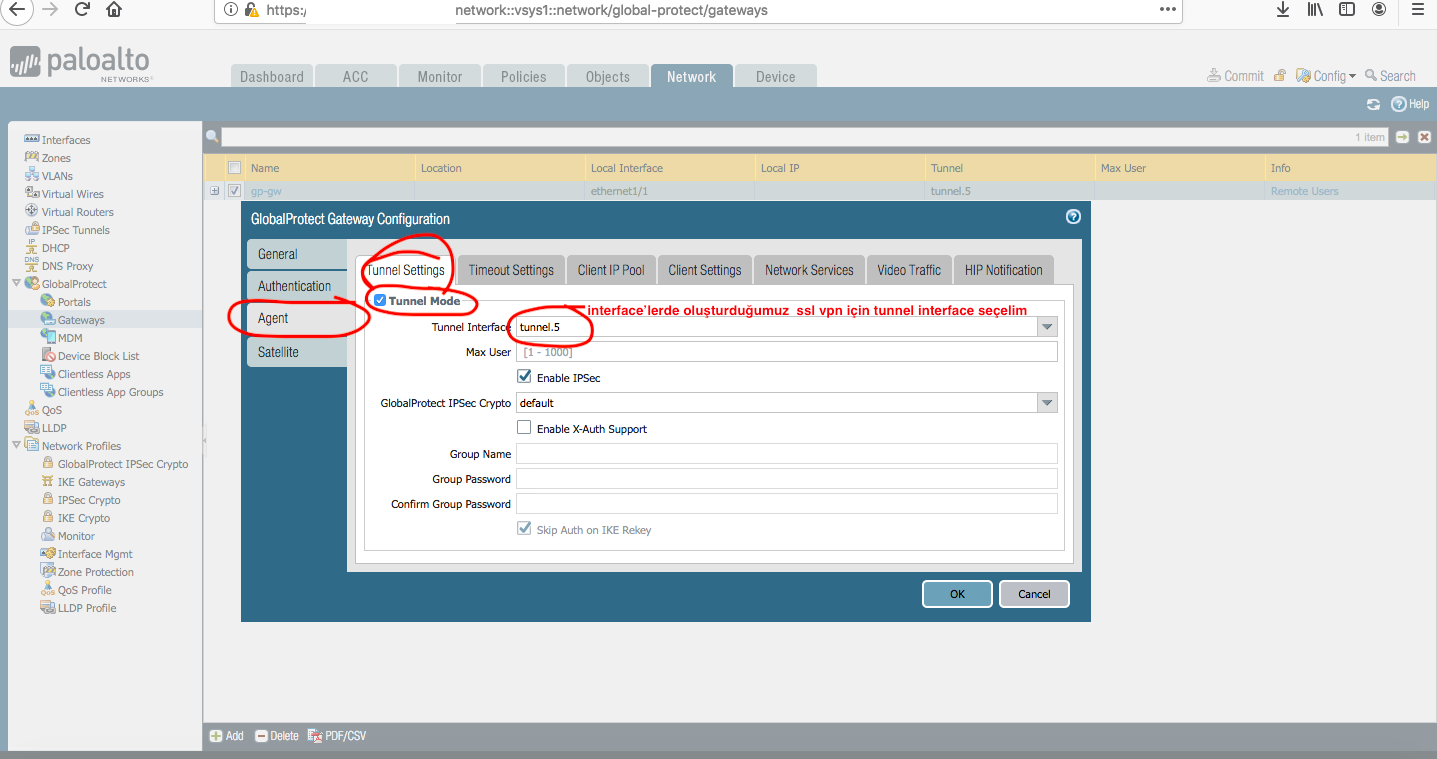

daha önceki makalemizde ipsec vpn tunnel’deki gibi zone ve tunnel interface oluşturacağız

- tunnel interface / zone oluşturulması

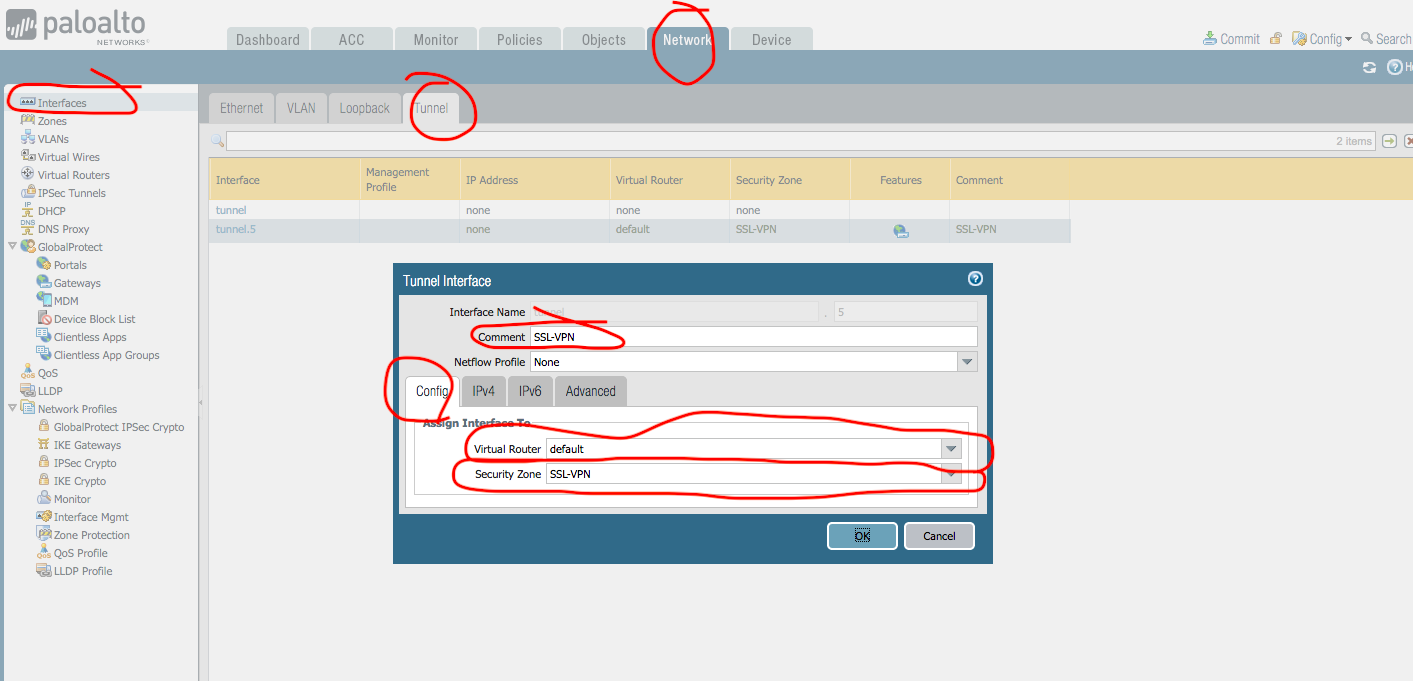

ilk önce interface tunnel oluşturalım

NETWORK-İNTERFACE-TUNNEL- ADD İSTEDİĞİMİZ BİR TUNNEL İD’Sİ VEREBİLİRSİNİZ BEN 5 VERDİM

daha sonra security zone’dan ssl-vpn için zone oluşturup tunnel zonuna gösterelim ve virtual routers default olarak gösterelim (opsiyonel olarak sizin yaptığınızda olabilir)

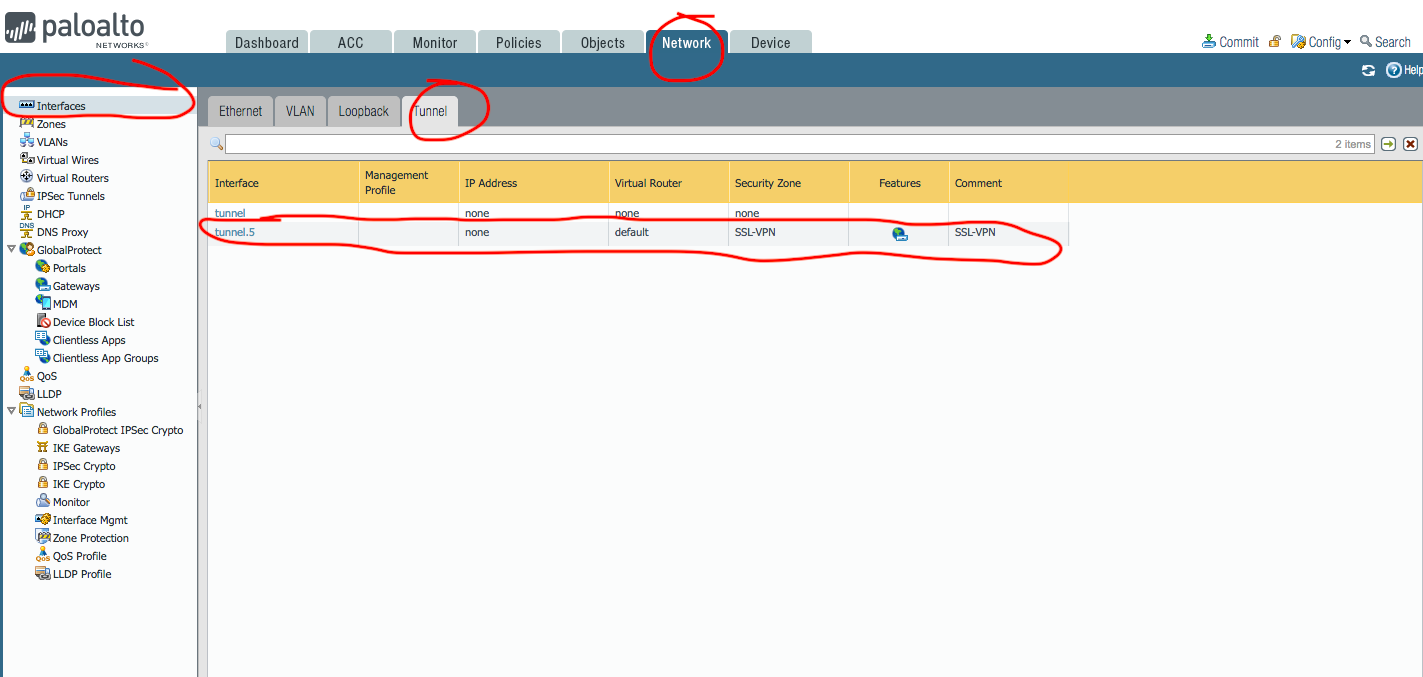

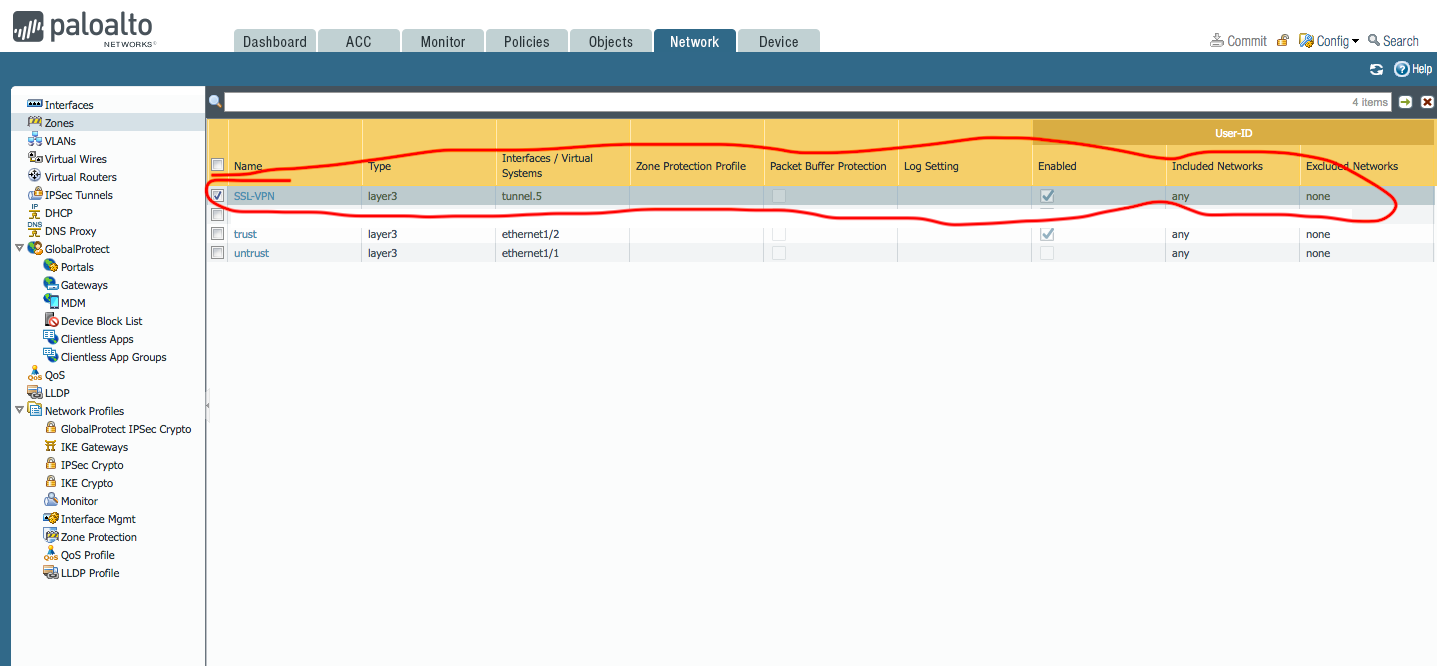

ve oluşturduğumuz ssl vpn tunnel’i aşağıdaki gibi olmalı

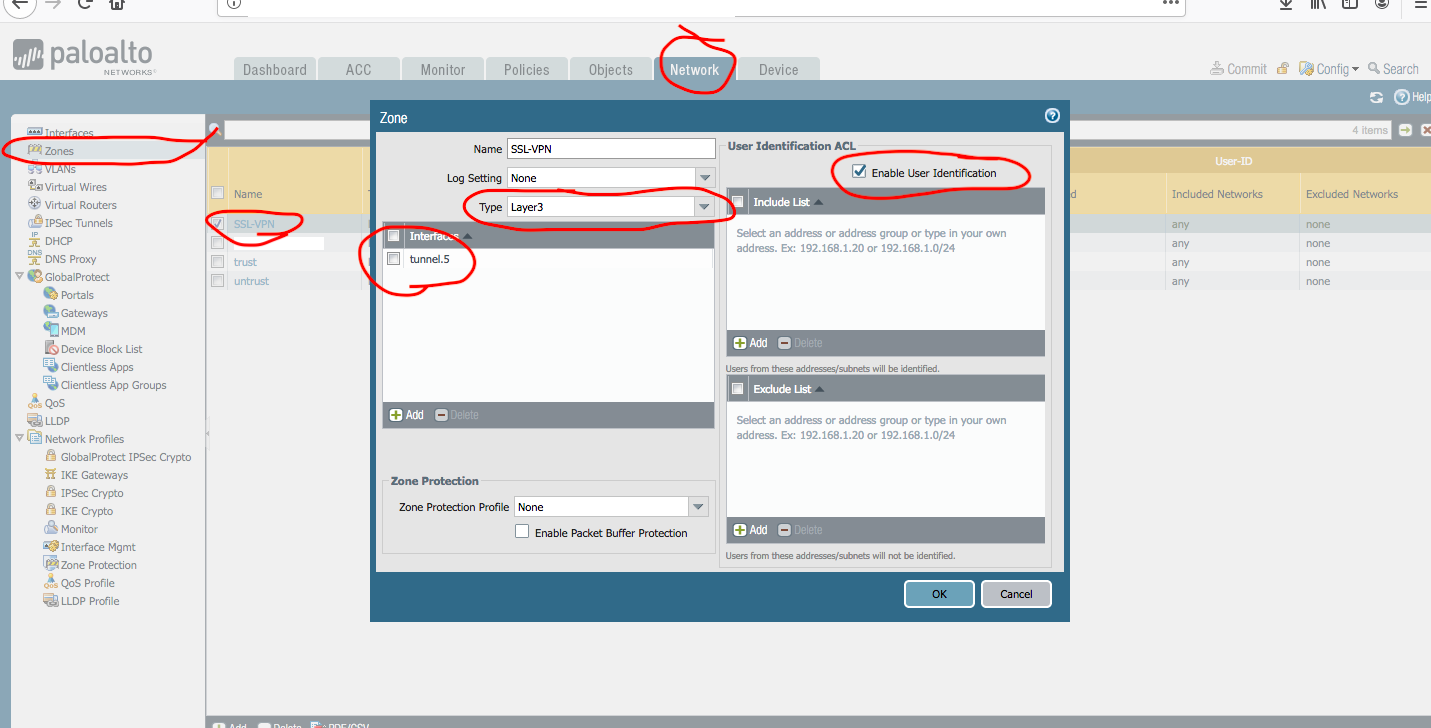

zone tarafına geldiğimizde’de

NETWORK-ZONES ALT SEGMEDE ADD diyelim

yukarıda Type Layer3 OLMALI- interface (ssl vpn için oluşturduğunuz interface ekleyin) User Identification ACL( enable user Identification) sekmesini işaretleyin bu sekme hangi kullanıların ACL kuralına tabi olacakları anlamına gelir ACL buradan yapmıyoruz bu sadece policy tarafını ayırmamız için bir zone

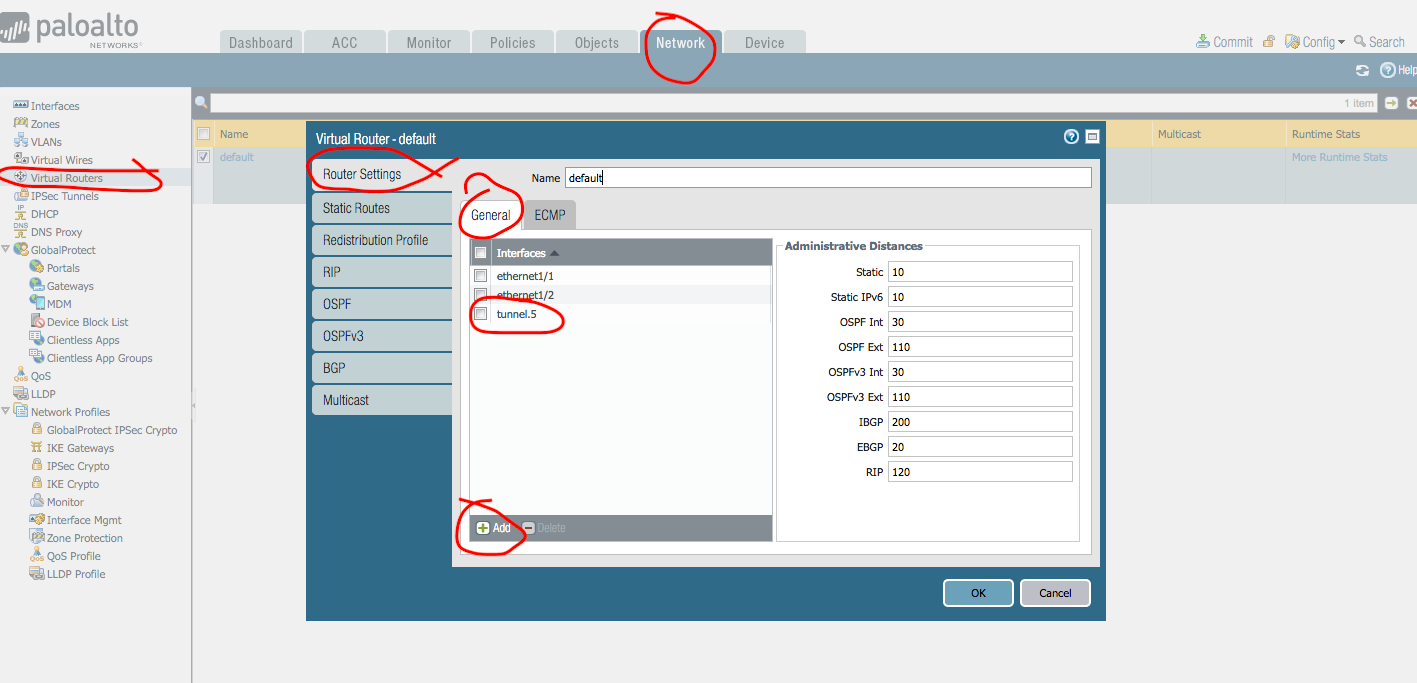

ve son olarak virtual routers’a tunnel interface’ini ekliyoruz işimiz bitiyor interface ve routing kısmında

NETWORK-VİRTUAL ROUTERS- DEFAULT KURALINI AÇALIM – ADD DİYİP TUNNEL İNTERFACE EKLEYELİM(SSL VPN İÇİN OLUŞTURULAN İNTERFACE’İ)

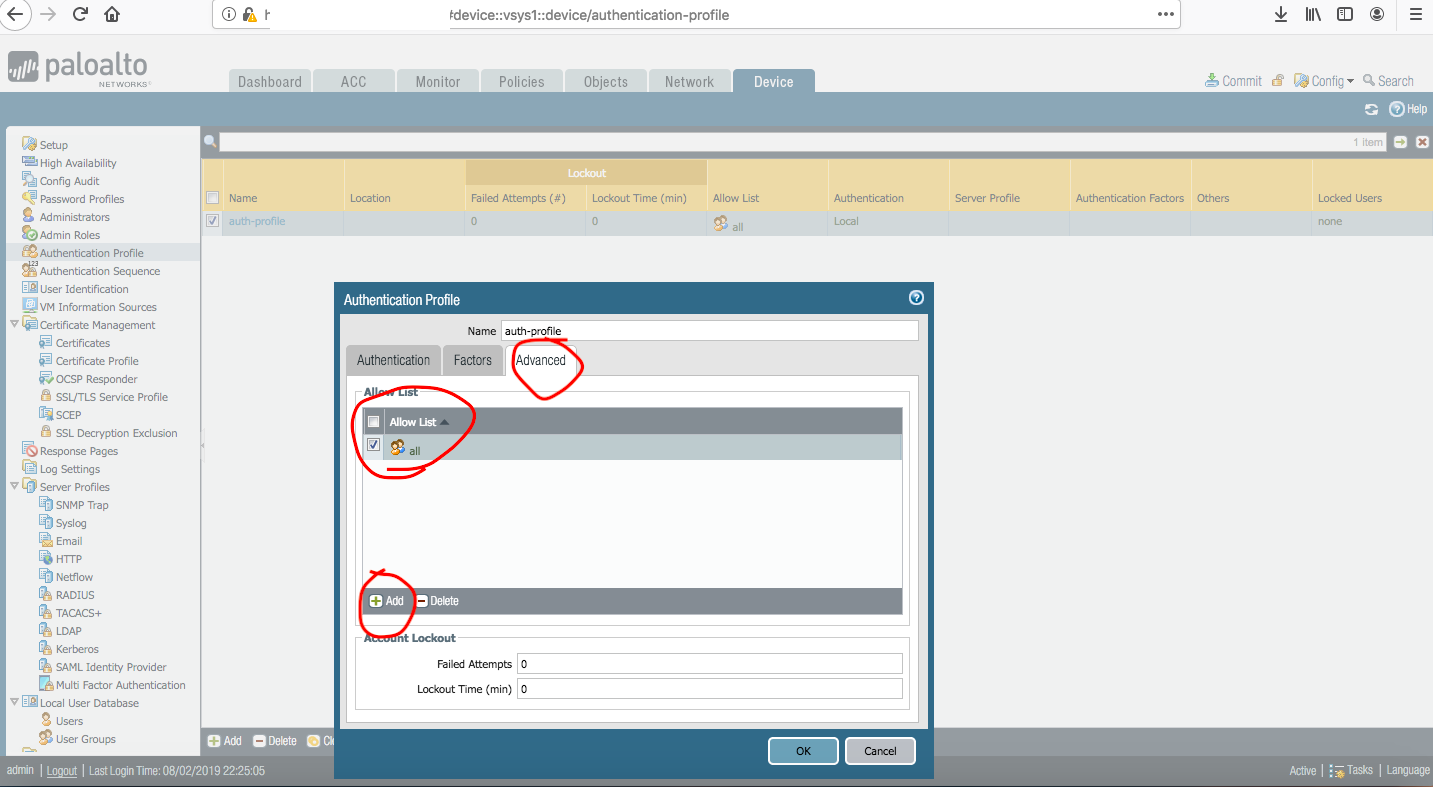

evet interface kısmı bitti şimdi authentication profile ayarlamarına geçelim,

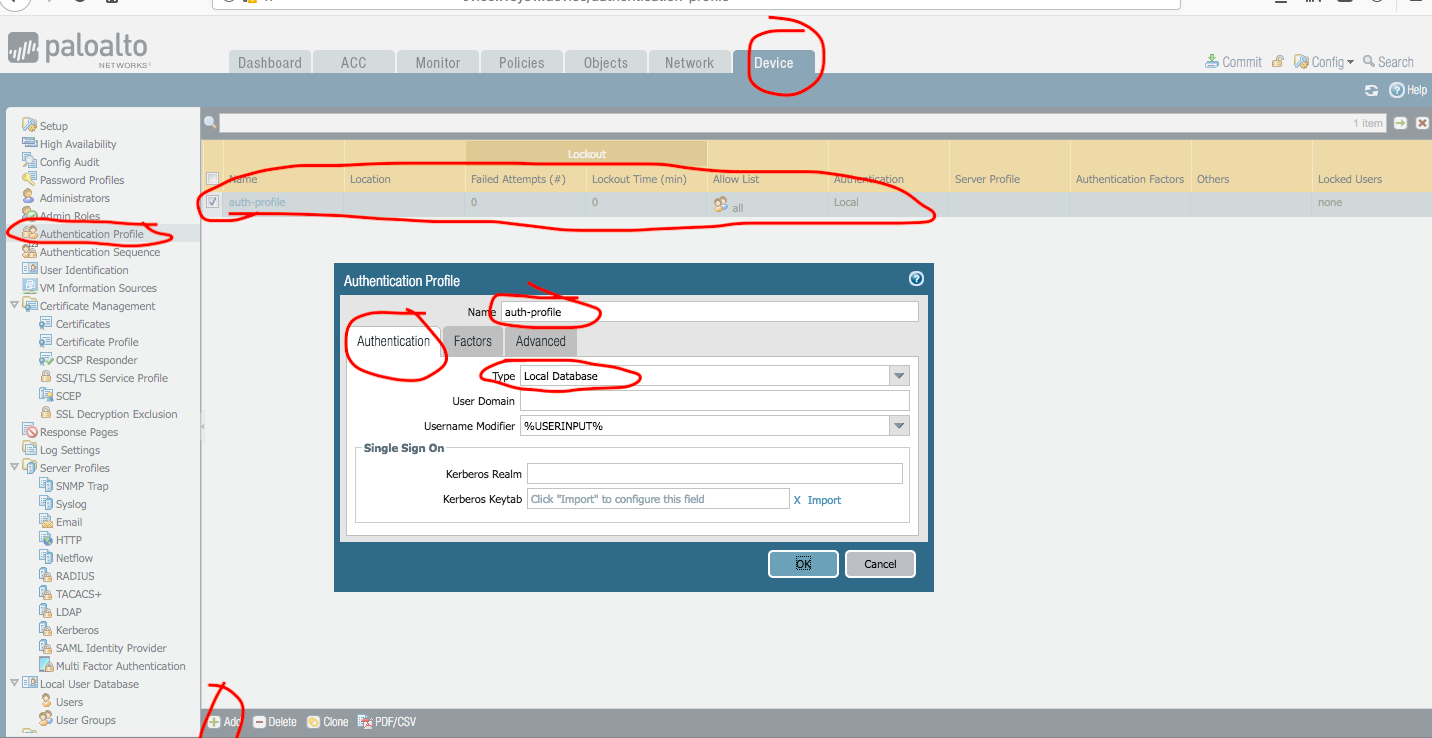

- AUTHENTİCATİON PROFİLE oluşturuyoruz aşağıdaki gibi

DEVICE-AUTHENTİCATİON PROFİLE- ADD

yukarıda Authentication-Type Local database seçiyoruz (domain veya Ldap authentication kullanmıyorsanır- kullanıcıları domanin controller’dan çekmiyorsanız eğer dc üzerideyse ldap veya ad seçiyorsunuz, Local Database palo alto üzerinde oluşturduğum kullanıcılar ile authentica ol anlamını taşıyor

yukarıda belirttiğim advanced ayarlarında (all) bütün kullanıcıları ve gurupları al dedim siz kendinize göre grup ve users belirtebilirsiniz ben hepsini aldım

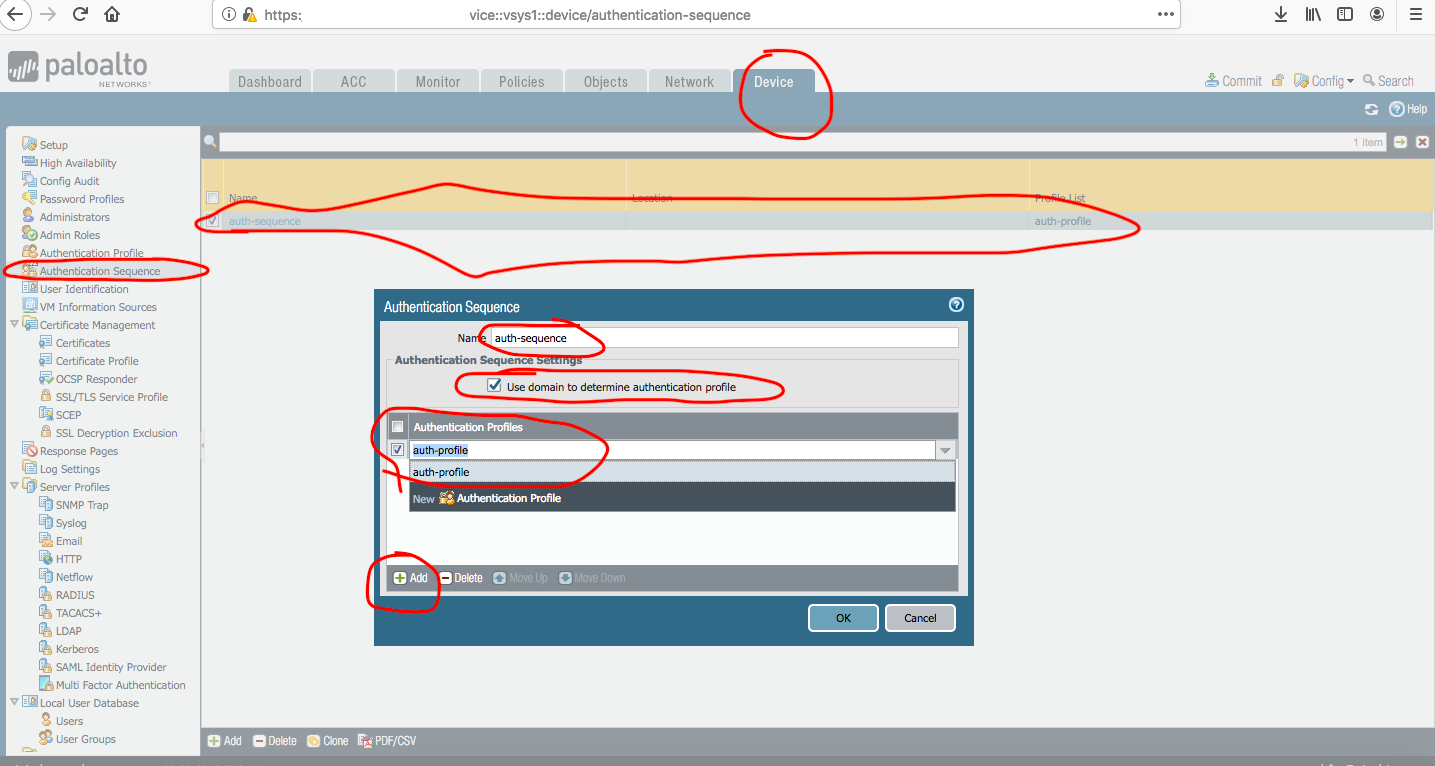

- AUTHENTİCATİON SEQUENCE auth-sequence

DEVICE-AUTHENTİCATİON SEQUENCE

yukarıdaki işlem authentication sıralaması farklı farklı authentication methodları olduğu zaman bu kısımdan başka method varsa onlarıda ekleyebilirsiniz

bizim şuan yapmış olduğumuz yukarıda AUTHENTİCATİON-PROFİLE’da oluşturduğumuz AUTHENTİCATİON PROFİLE’ini göstermemiz gerekiyor

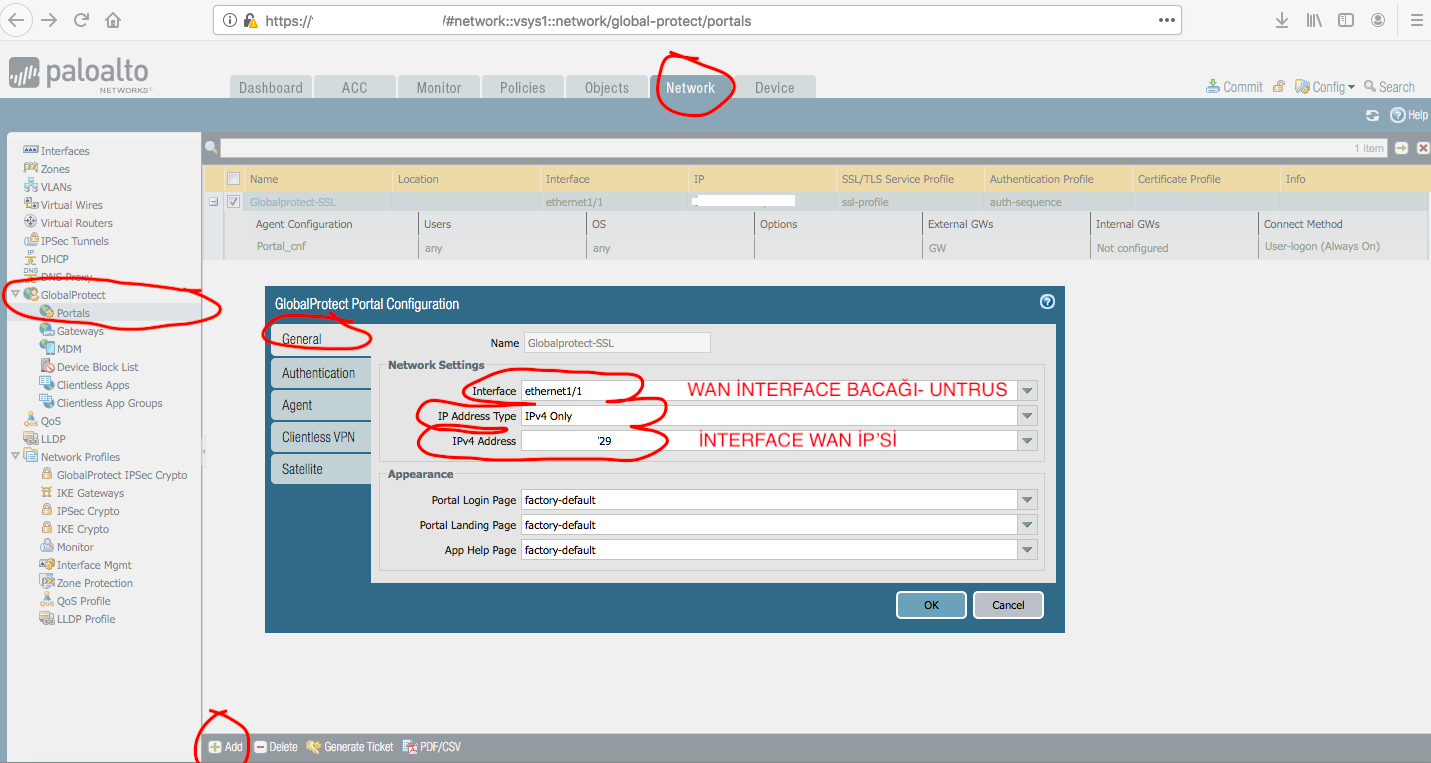

Evet şimdi Portal kısmına geçebiliriz

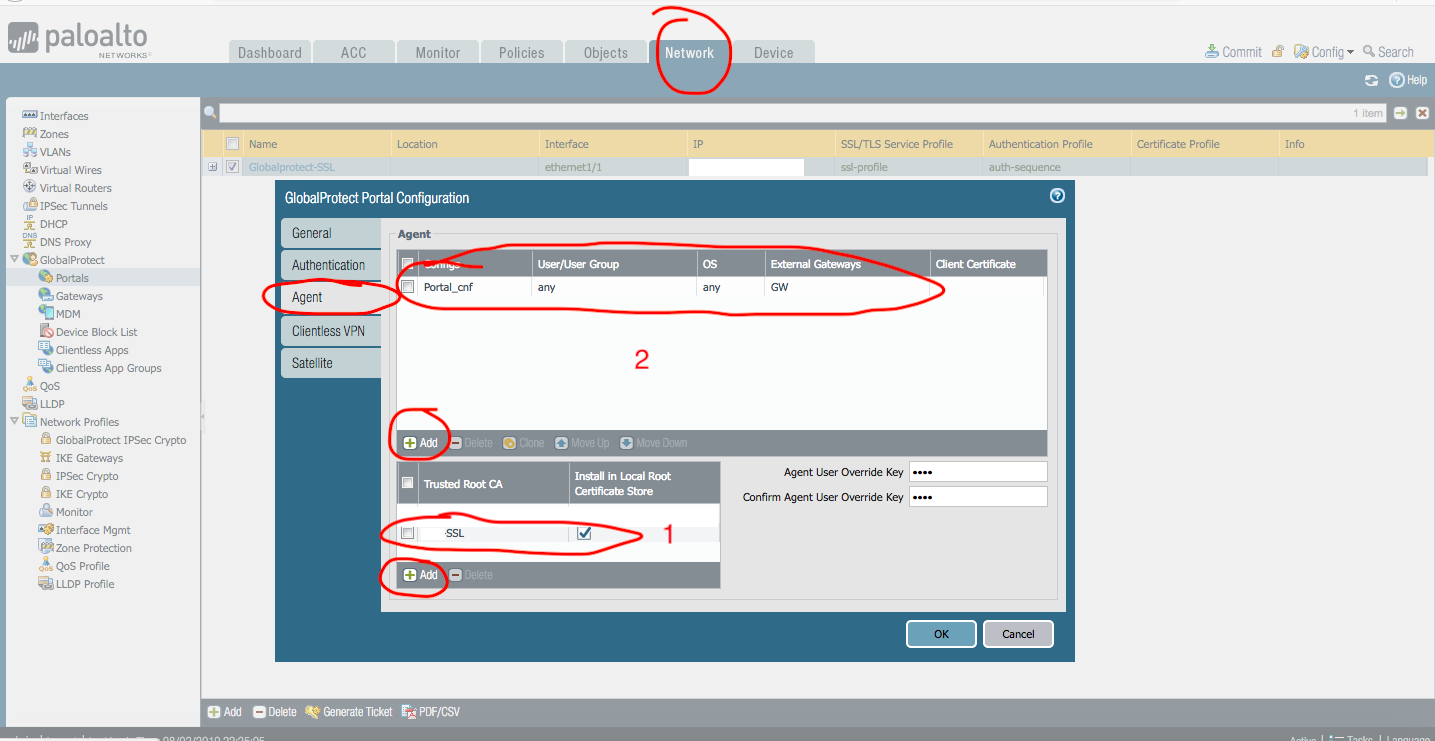

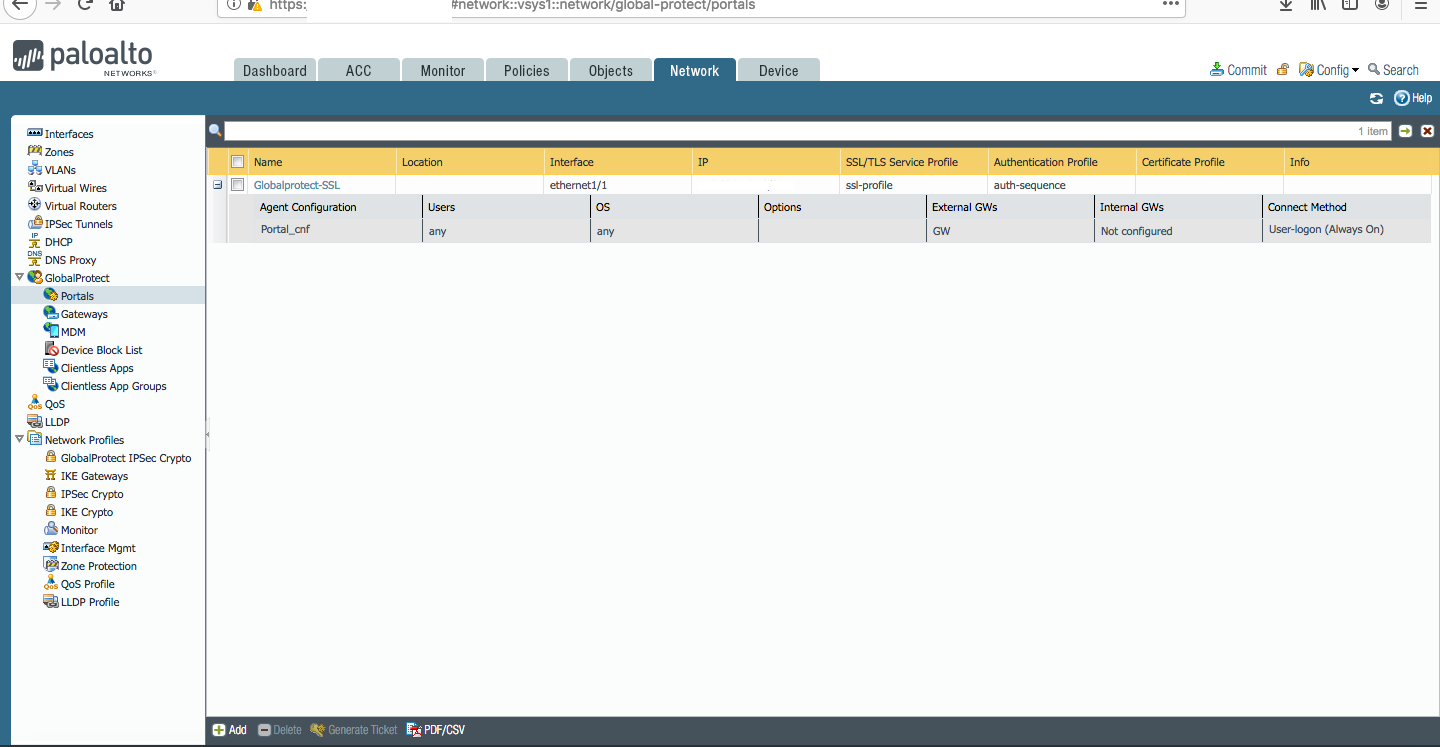

- GLOBALPROTECT-PORTAL

NETWORK-GLOBALPROTECT-PORTALS’tabları

Öncelikle add diyip yeni bir portal oluşturuyoruz ,

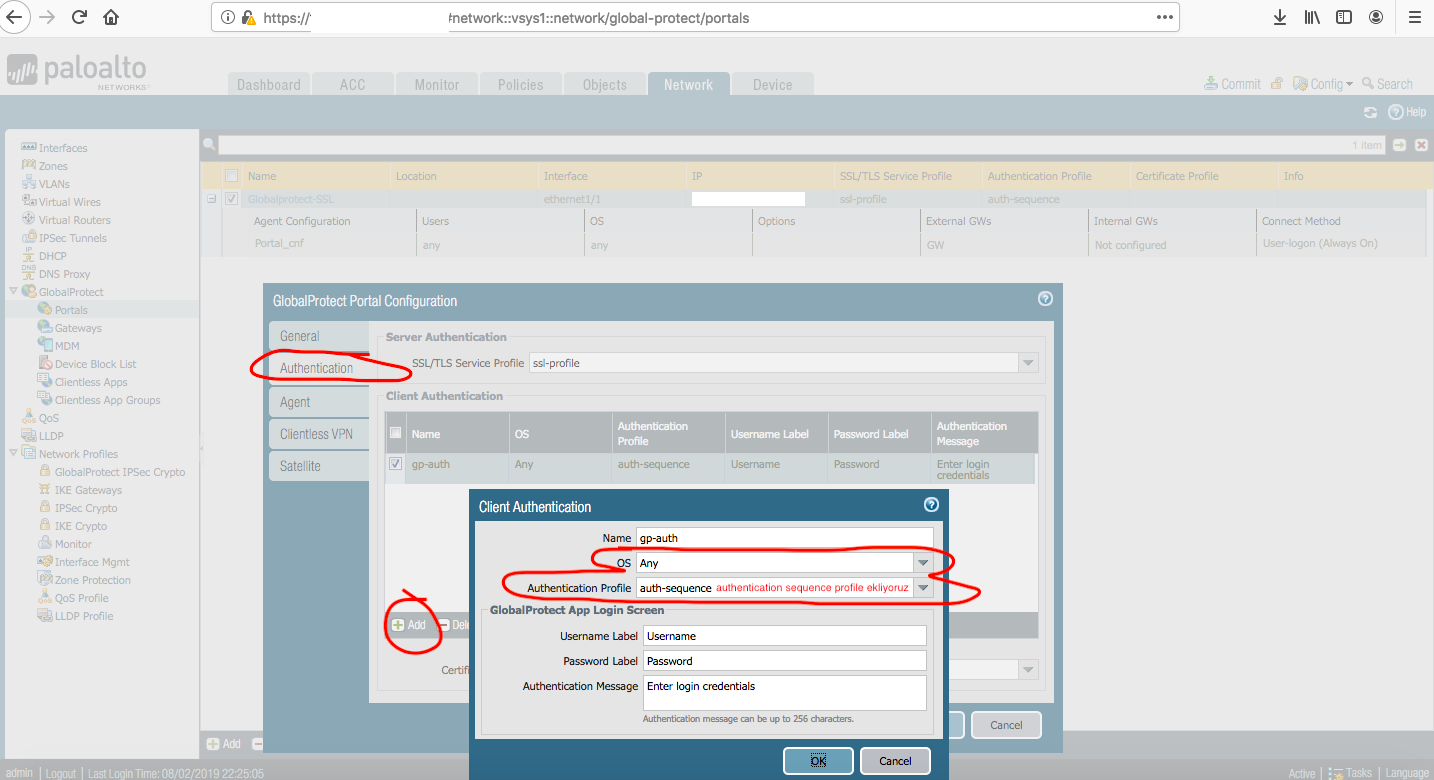

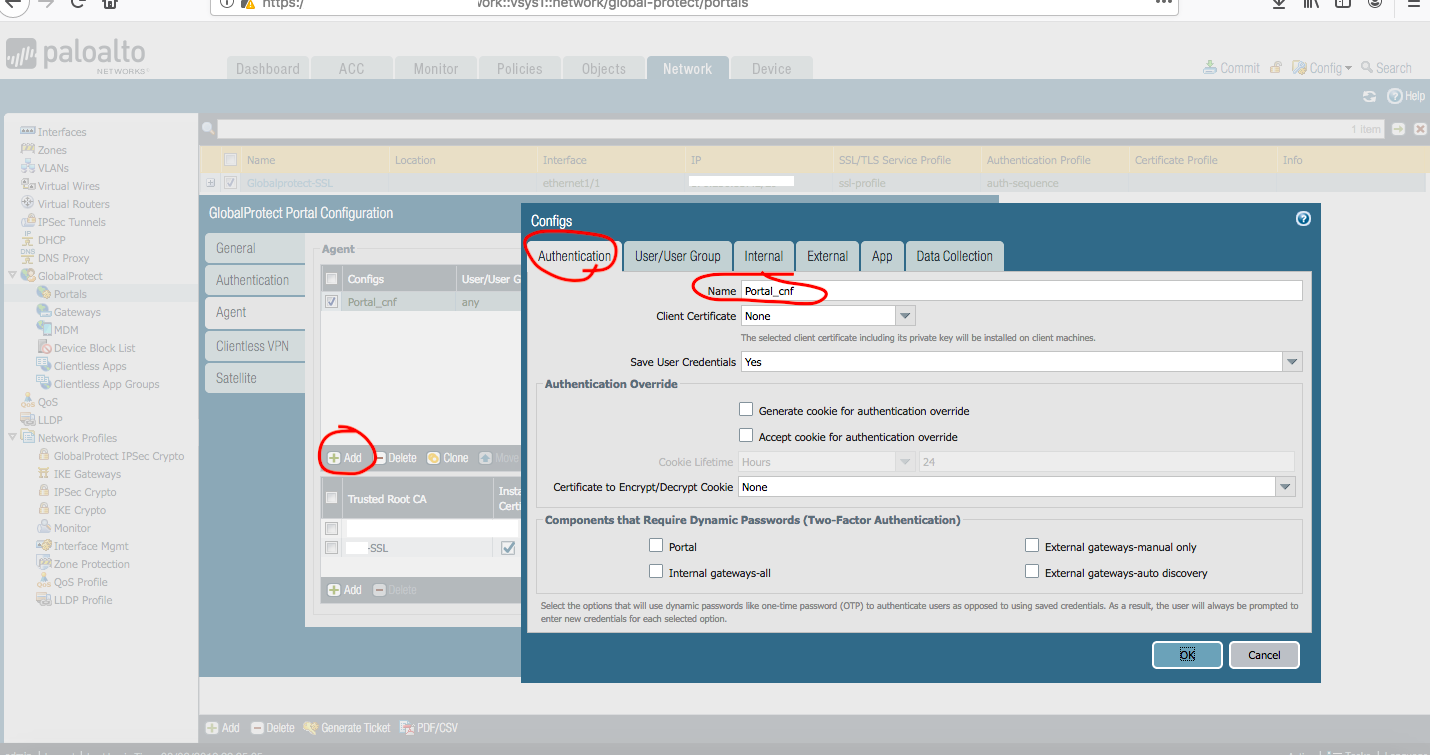

aşağıdaki adımda AUTHENTİCATİON PROFİLE (oluşturduğumuz profile görünecek ve onu ekleyeceğiz)

aşağıdaki ayarlarda ssl sertifikası için oluşturduğumuz sertifikayı Trust CA bölümüne ekliyoruz,

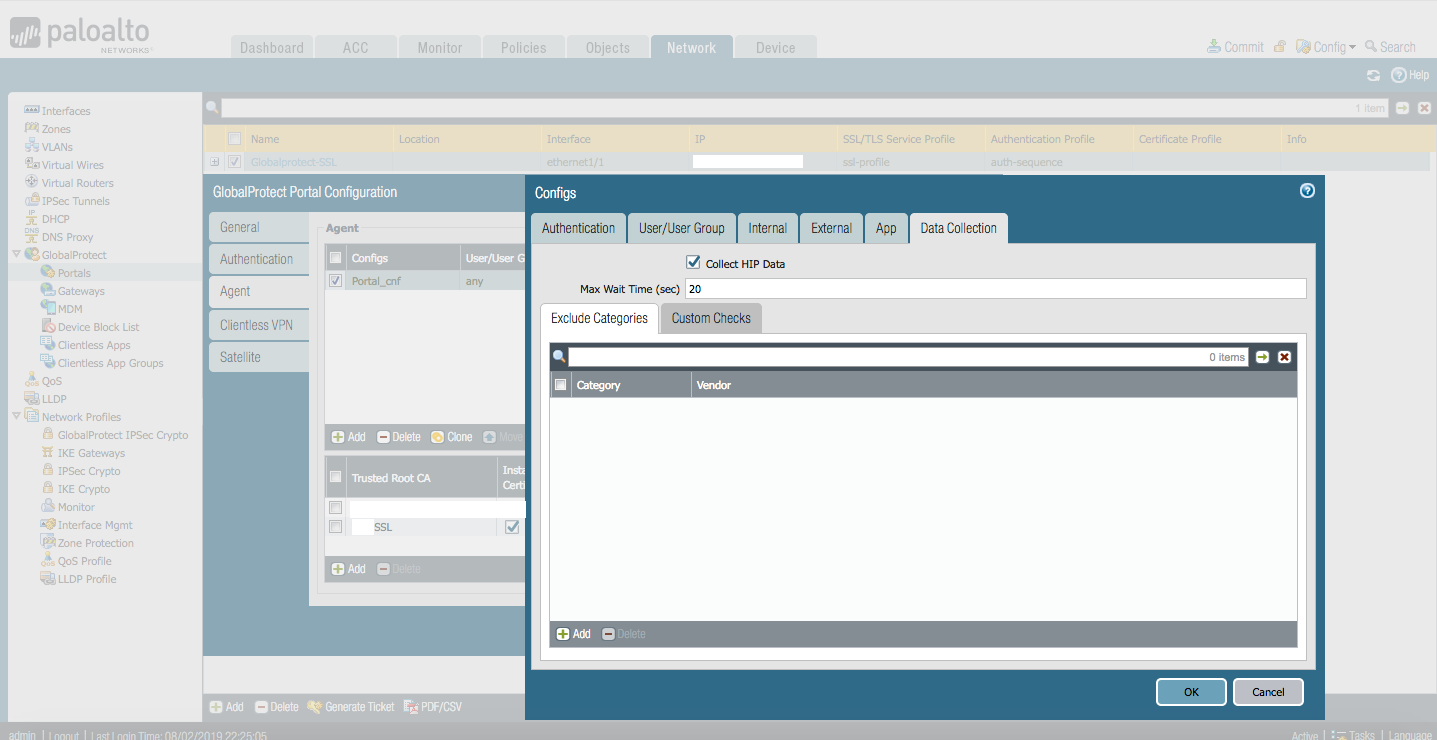

daha sonra Agent config için ADD diyoru

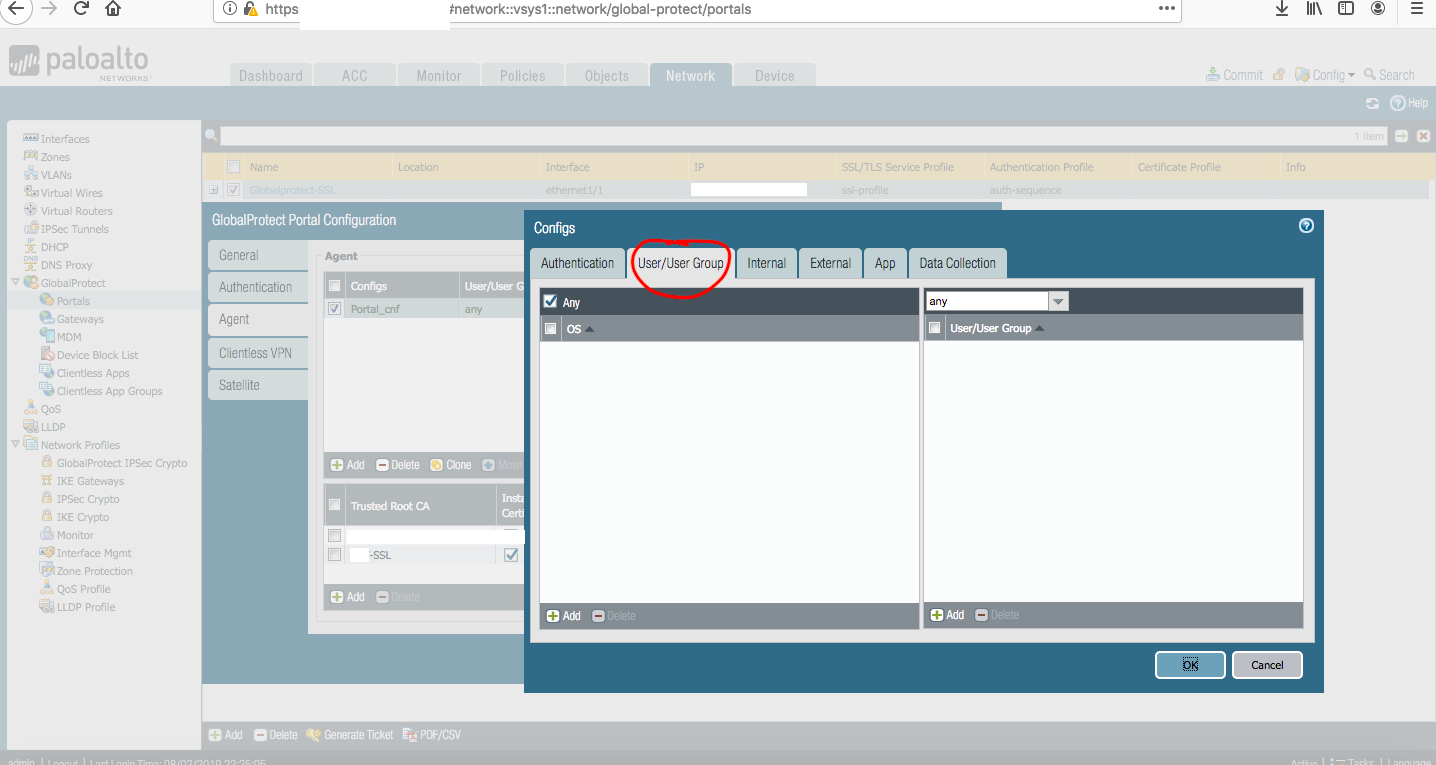

aşağıdaki user group larına göre veya os işletim sistemlerine göre düzenleme yapabilirsiniz

mesela sadece Windowslar bağlansın yada mac’ler gibi, yada full yetkili gruplar gibi,

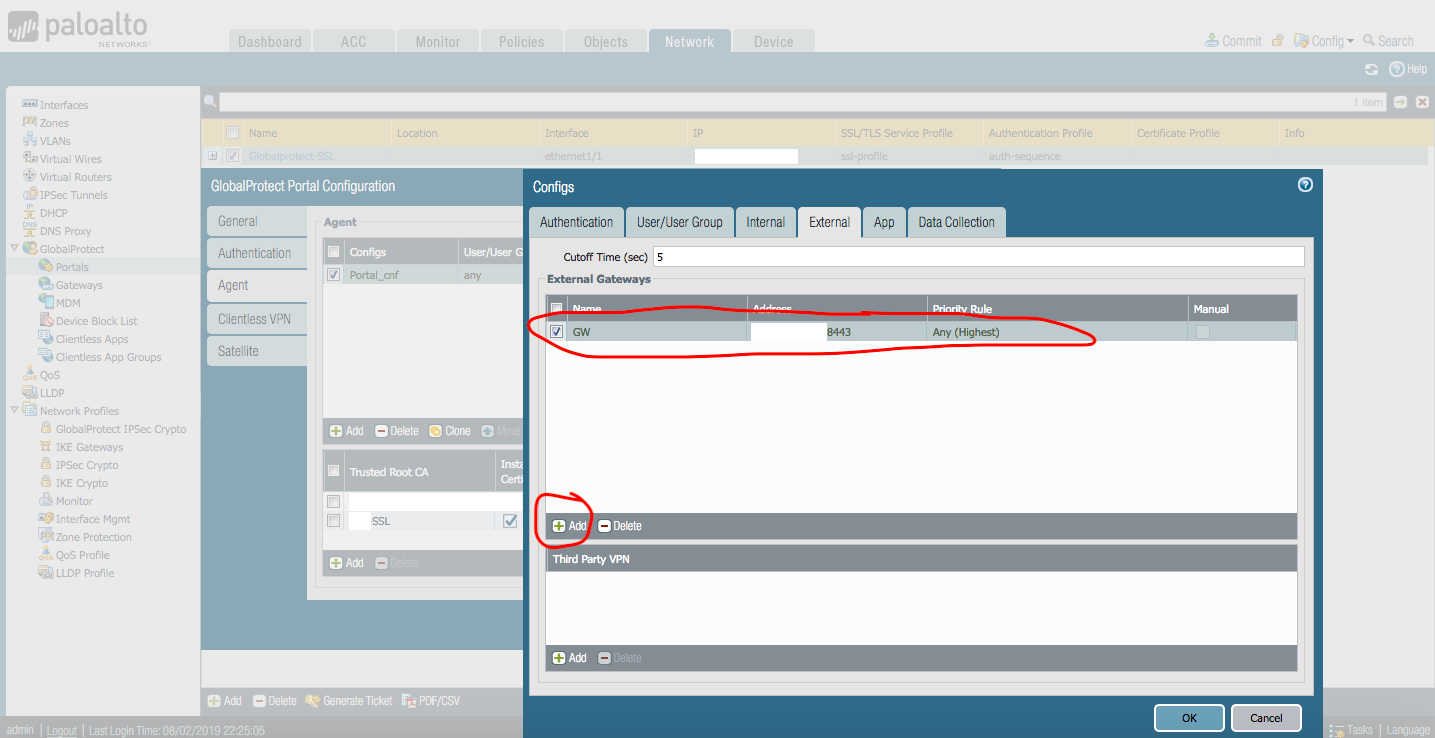

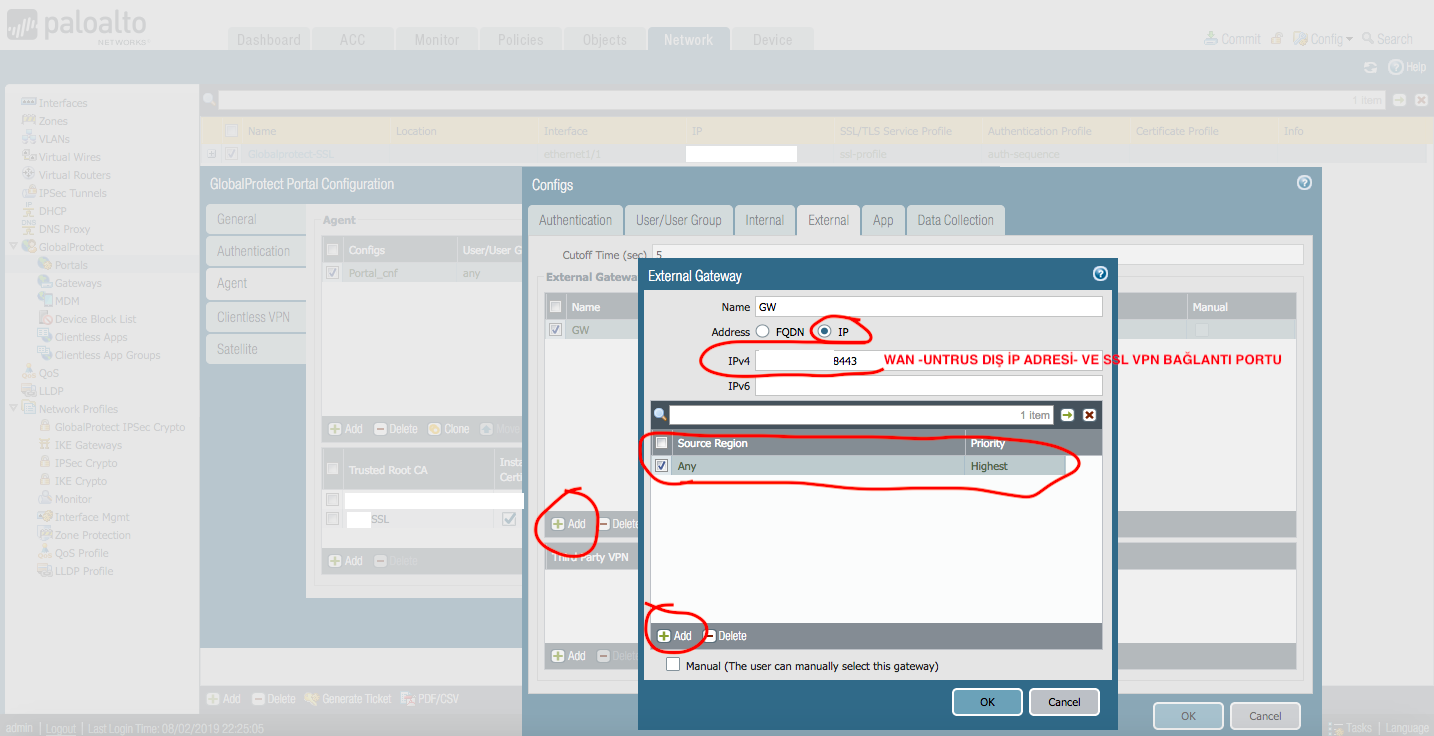

yukarıdaki ve aşağıdaki ekran görütüsünde External benim untrus bacağımdaki wan ip adresime gelecek diyorum ve 8443 portu ile ssl-vpn bağlantısı kurulaca aynı zamanda globalprotect portalınada 8443 portu ile bağlanacak yani ssl vpn ile ilgili portum 8443 opsiyonel olarak değiştirilebilir, defaultta bırakılır ise 443 palo alto web mgmt portu ile’de çakışır

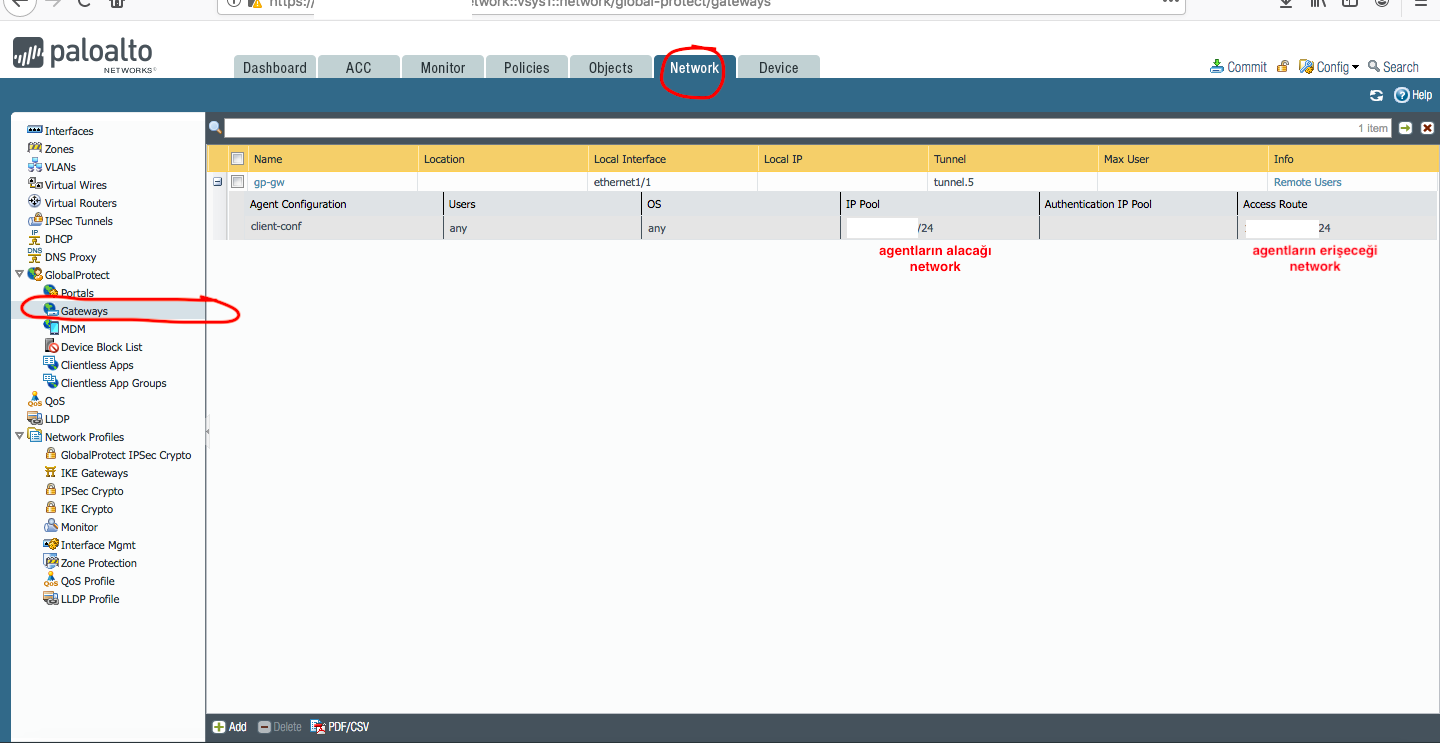

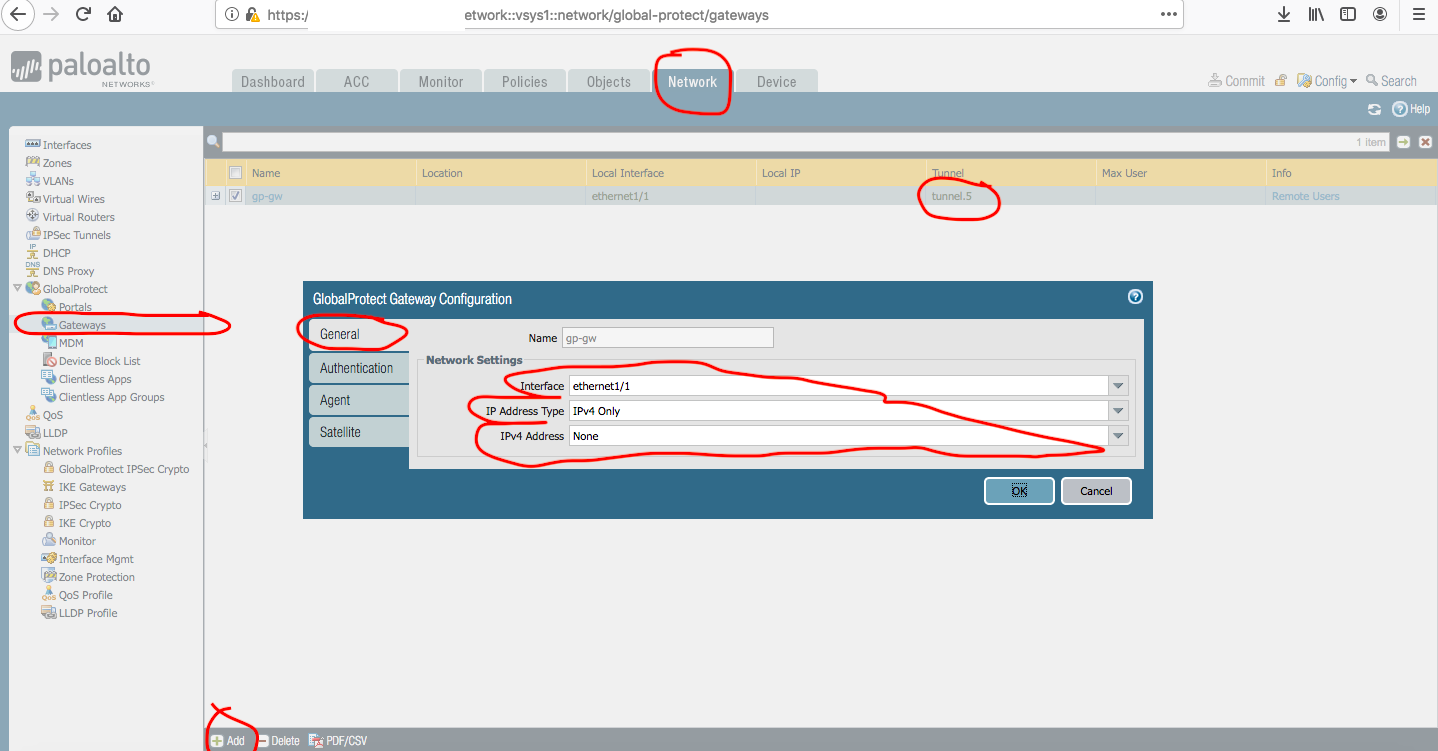

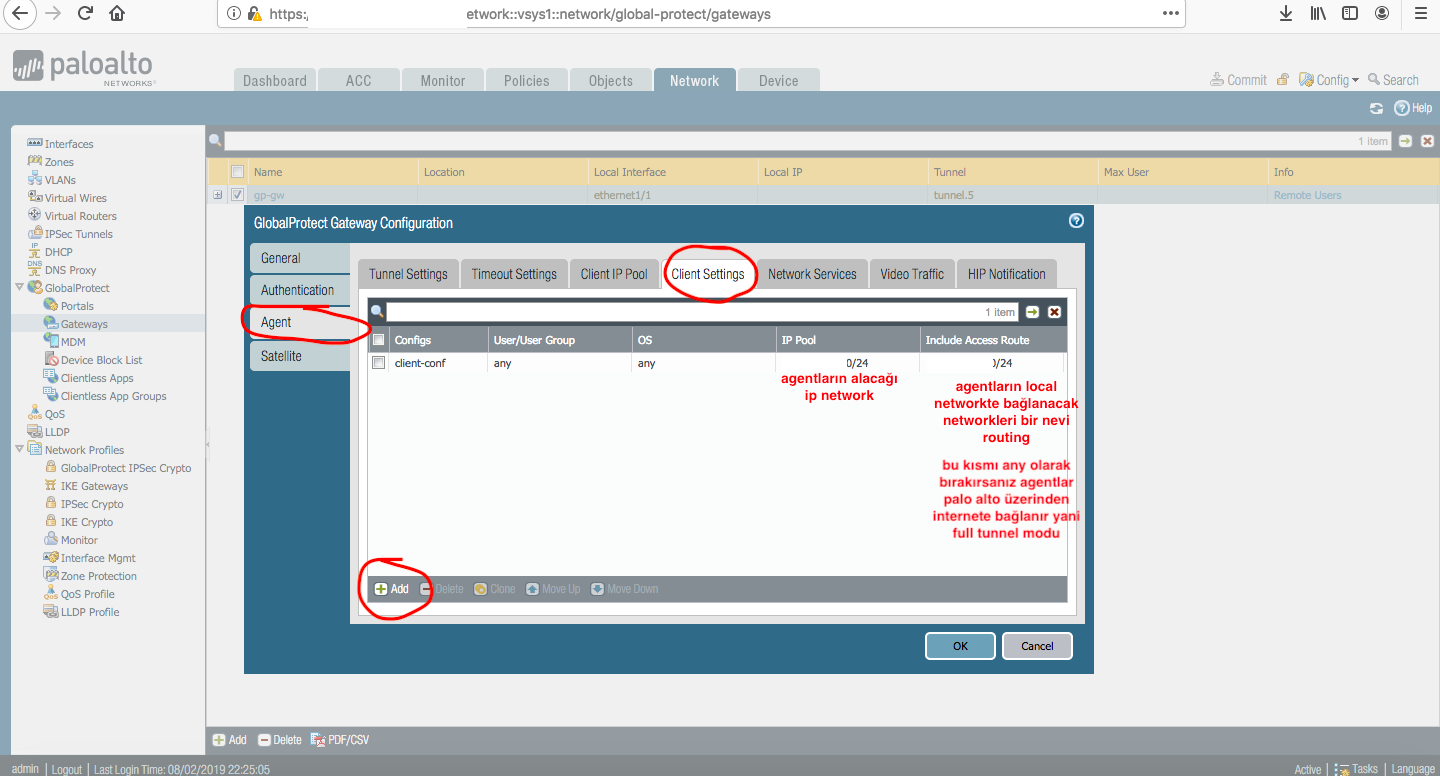

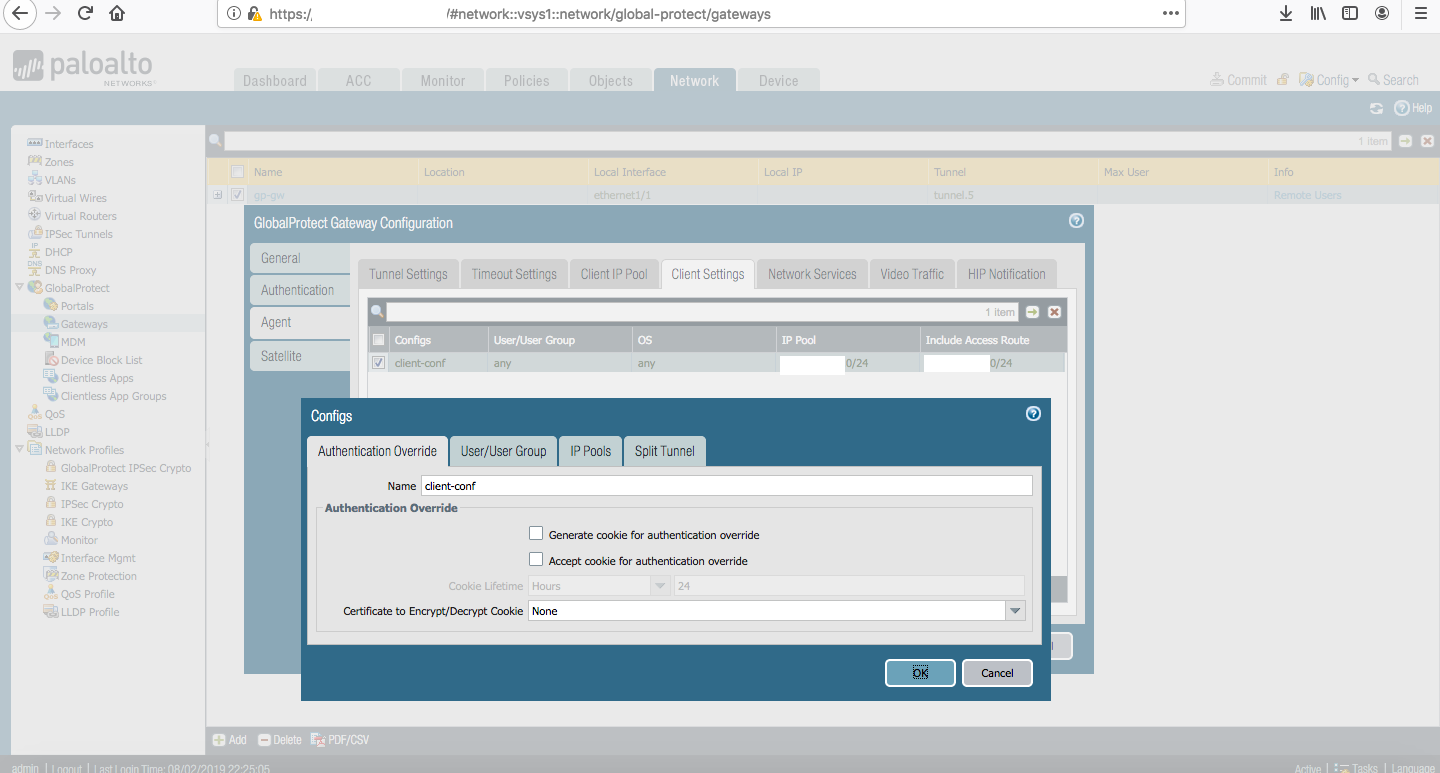

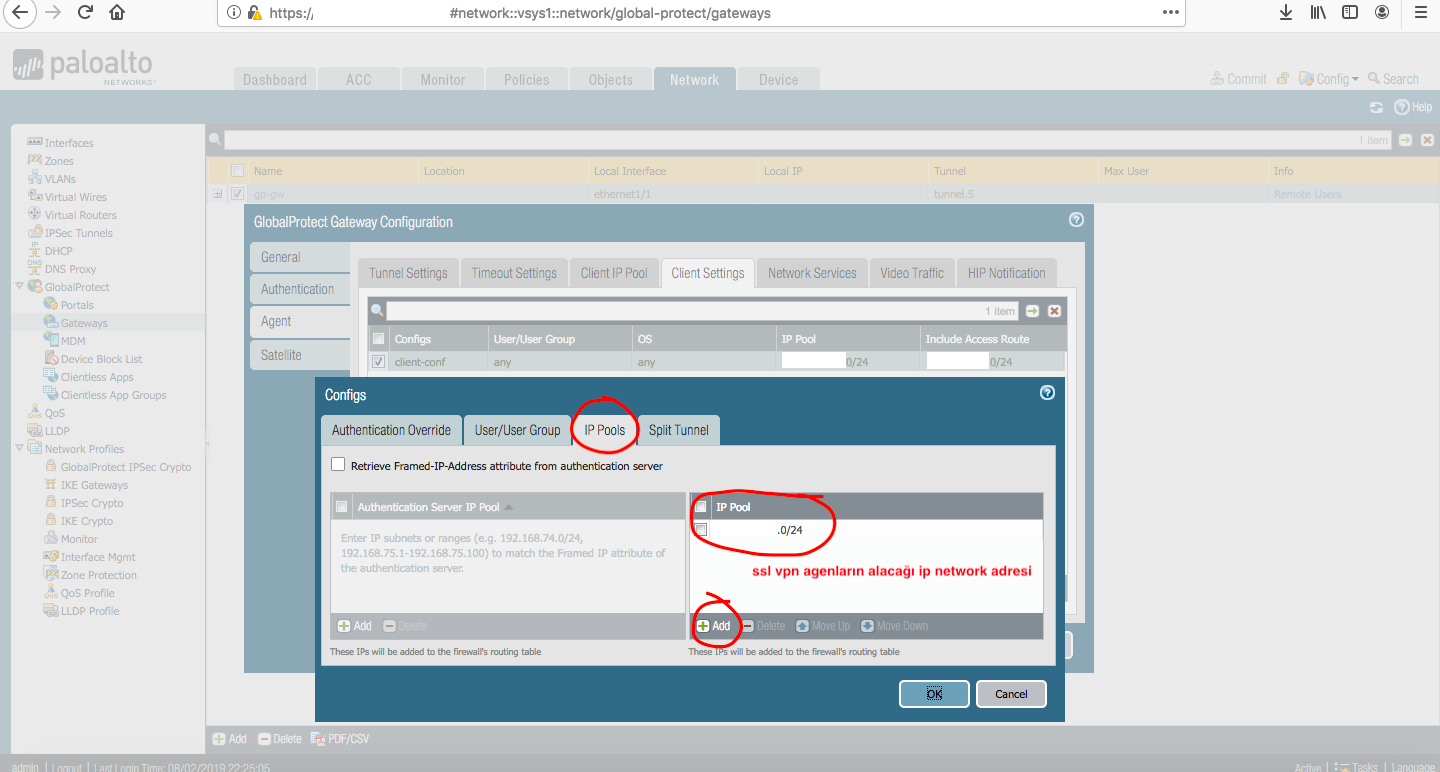

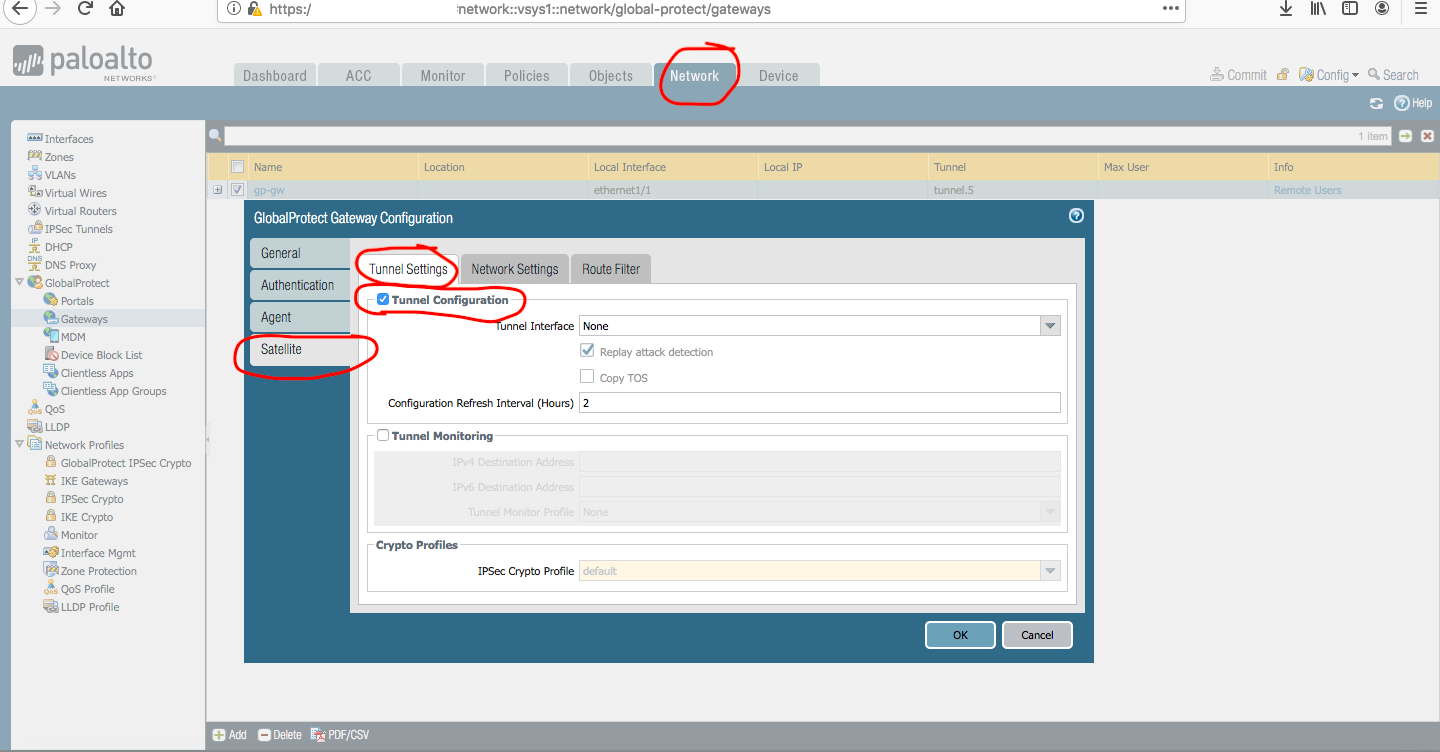

Evet Portals ayarlarını bitirdik, şimdi ssl vpn agent ayarlarını yapacağımız bölüme geldik yani Gateways

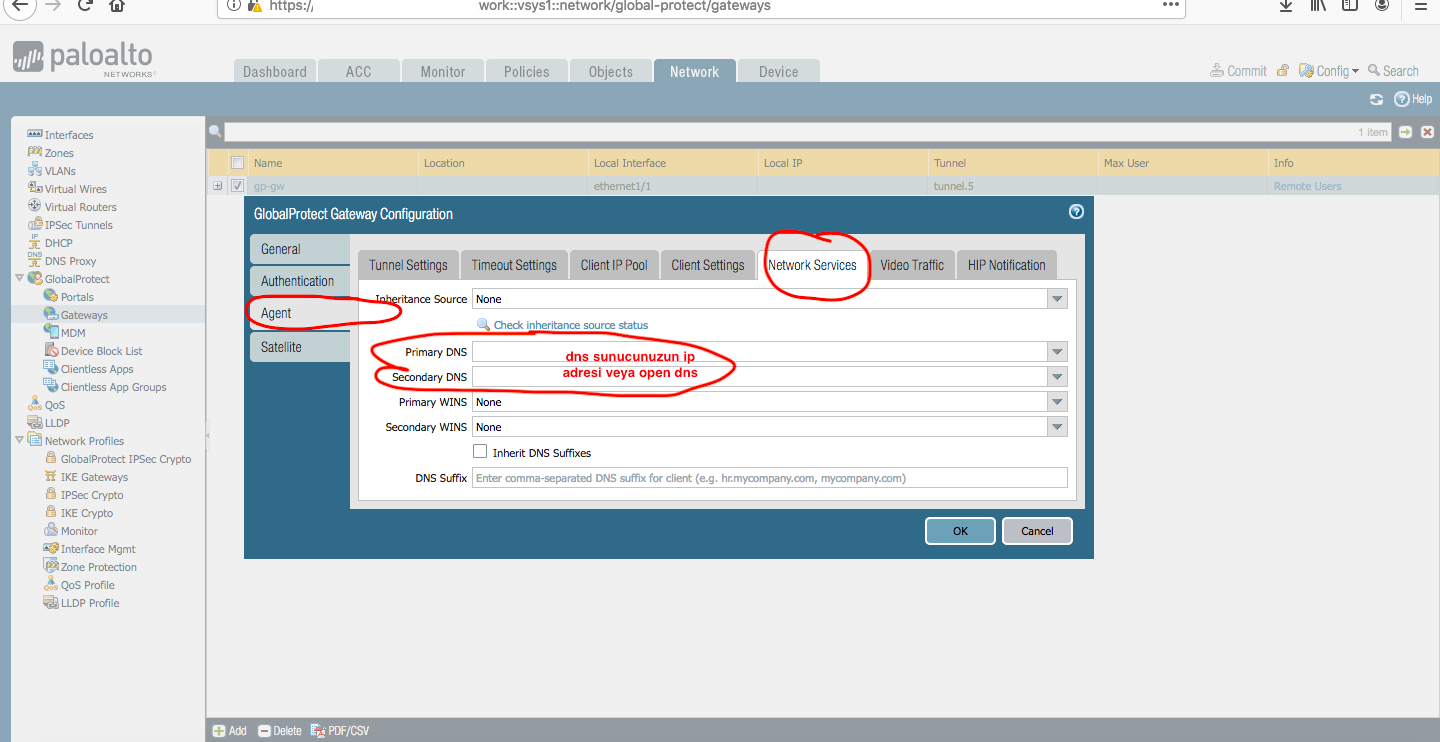

- GATEWAYS –

NETWORK-GLOBALPROTECT-GATEWAYS TABINDAN

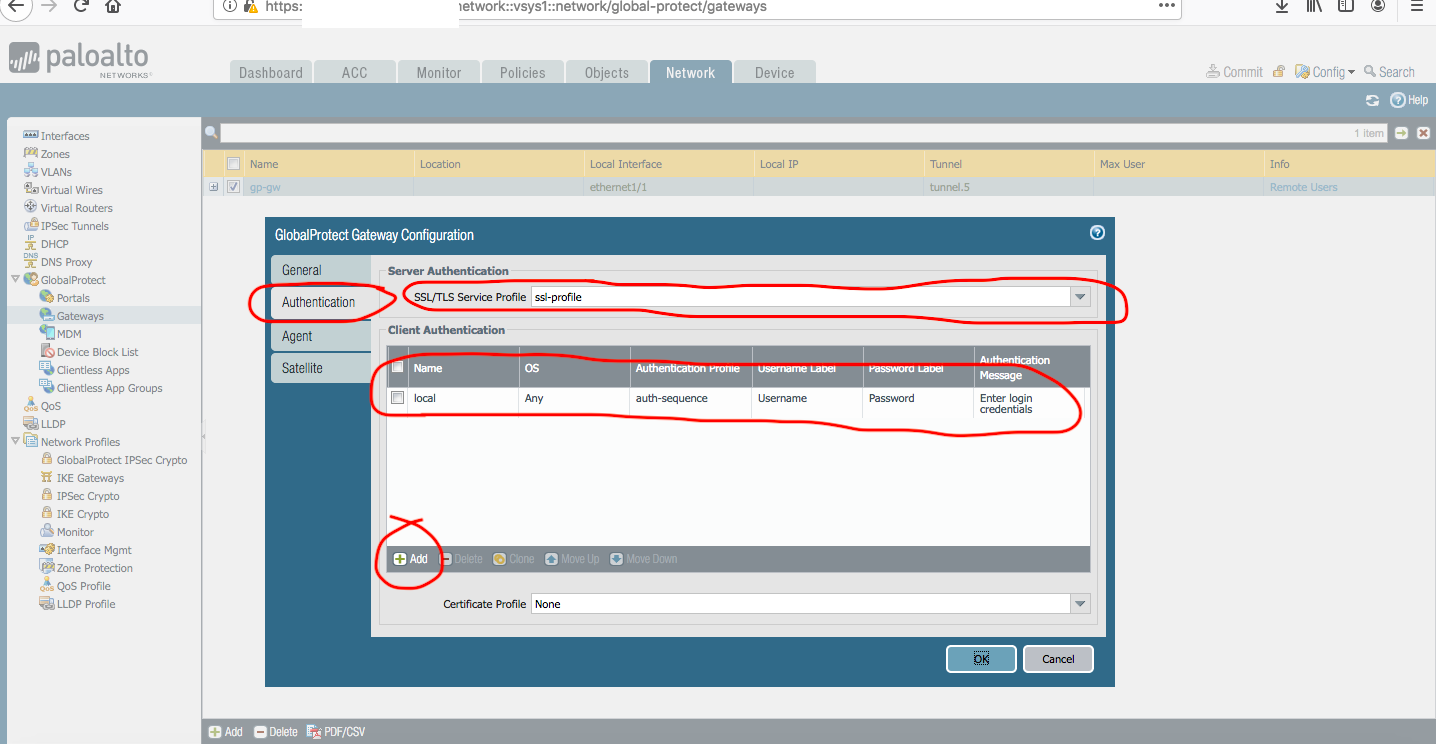

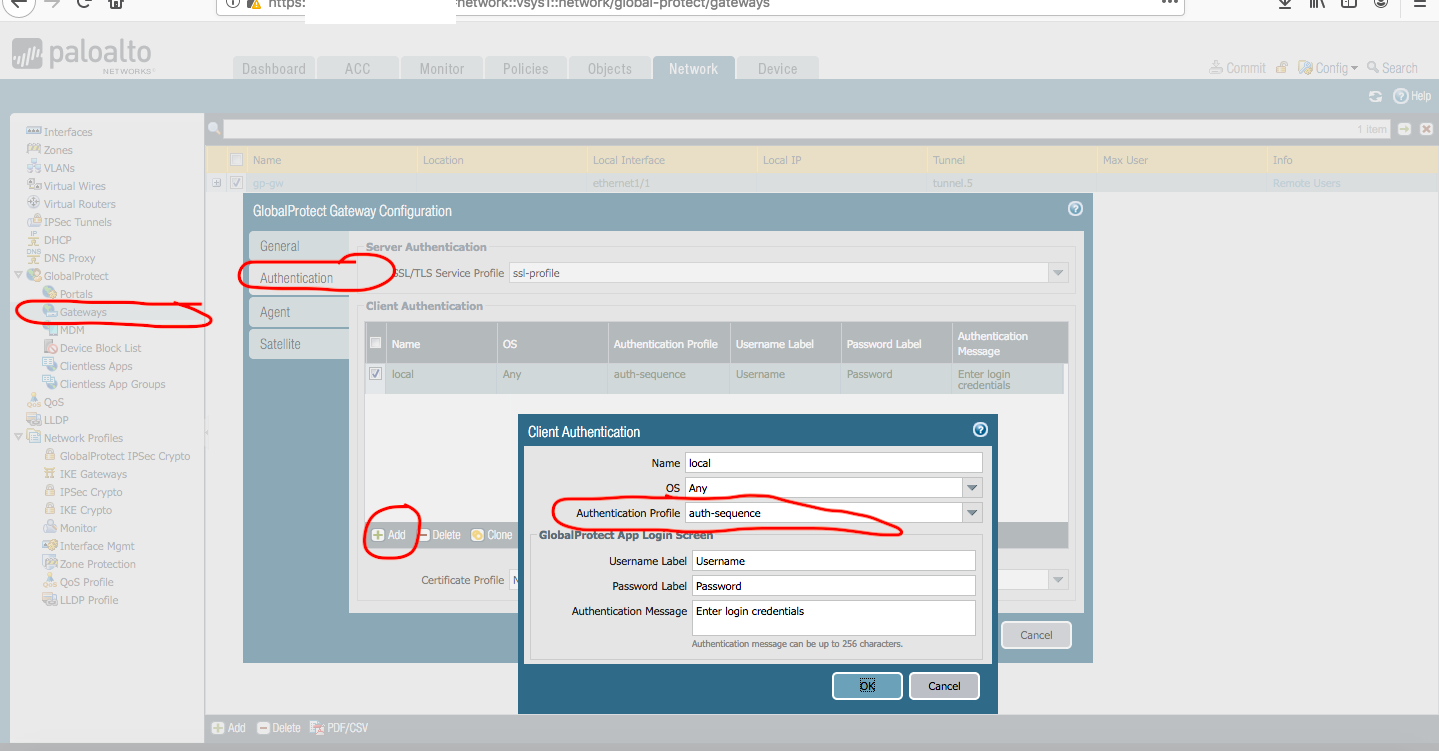

aşağıda’da client authentication profile’ı tekrar sequence’deki profili göstereceğiz

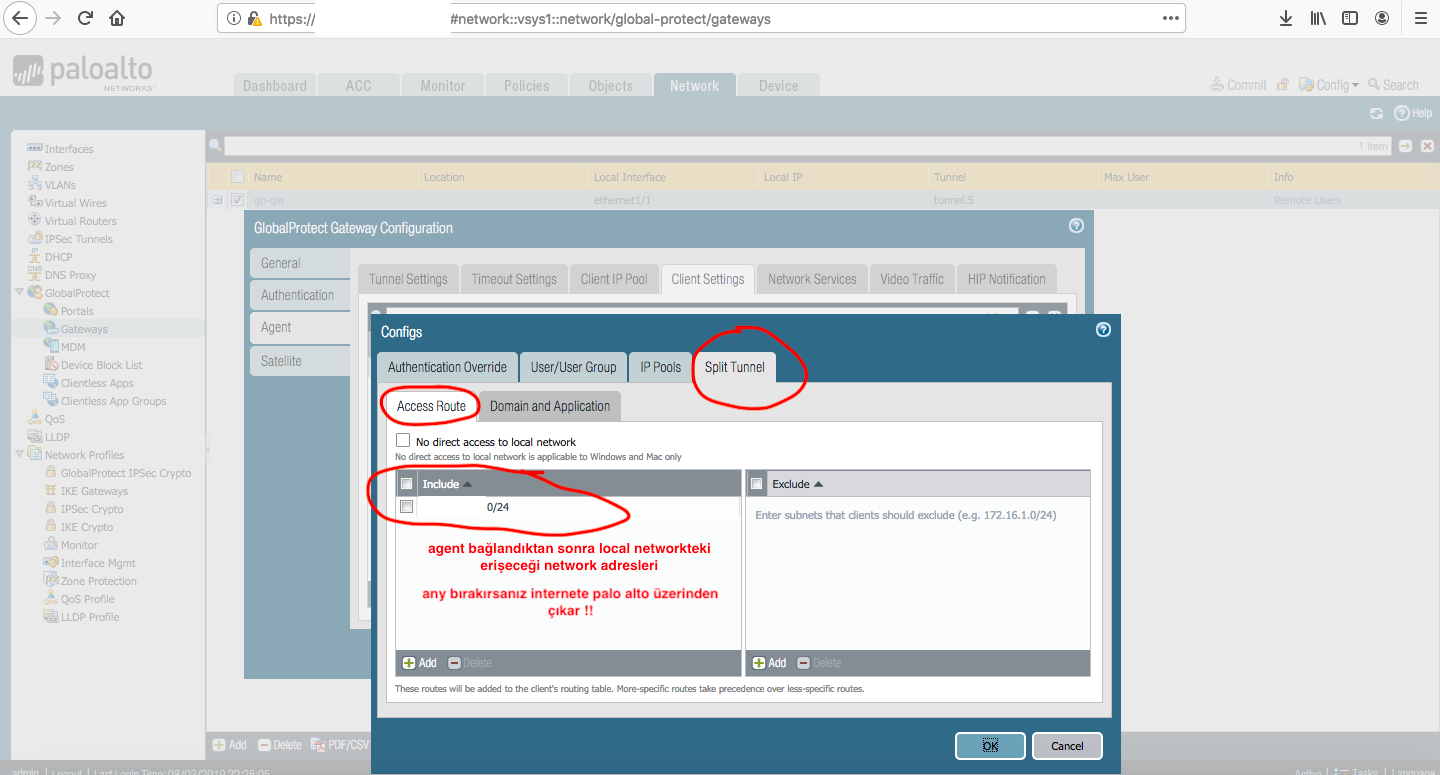

yukarıdaki görüntüde Access route’da any olarak bırakırsanız ssl vpn ile bağlananlar internete palo alto üzerinden çıkacak yani FULL TUNNEL olarak çalışacak

local network adreslerinizi tanımlarsanız internete kendi kaynaklarından bağlanacak

yukarıdaki görüntüdede dikkat etmeniz gereken bir şey var Primary dns ve secondary dns olarak yazacağınız DNS’ler ssl vpn ile bağlanan kullanıcıların eğer split tunnel modda kullanılıyor ise ve internet’e ssl vpn ile bağlananlar kendi internet kaynaklarını kullanıyor ise dns’lerini local dc dns’lerine erişemediğinde ssl vpn ile bağlananlar dns çözemedikleri için web sayfası açamayacaklar’dır

şöyleki dns’sunucusuna ulaşamıyorum ulaşamadığım için web sayfası açamıyorum ssl vpn ile bağlıyım palo alto üzerinden internete çıkmıyorum (split tunnel) özel bir uygulama kullanmıyorsanız open dns verin 8.8.8.8 gb. Sap veya intranet gibi dns sorgusu yaptığınız uygulama kullanmıyor iseniz

evet GlobalProtect portalımızı ve Gateway’ımızı oluştumuş bulunmaktayız

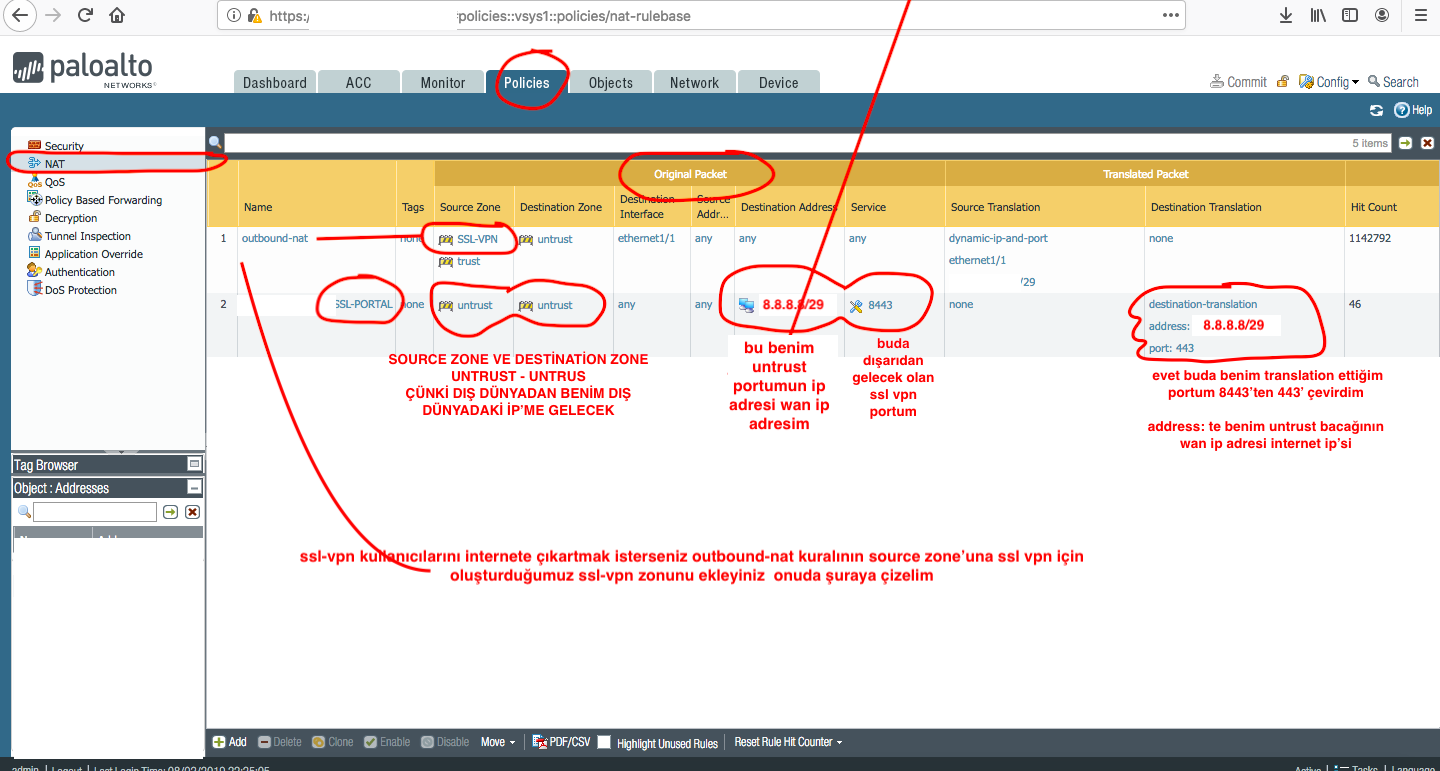

şimdi en son aşamamız kaldı o da ne o da NAT ve Security Policies’lerimiz

- evet şimdi NAT’ımızı aşağıdaki gibi yapacağız yukarıdaki yaptığım config’te portal ve ssl vpn connect bağlantılarımı 443’te 8443’e çektiğim için policy ve natlarda portlarımı değiştirmem gerekiyor,

dümdüz olan çizgiyi dikkate almayın.

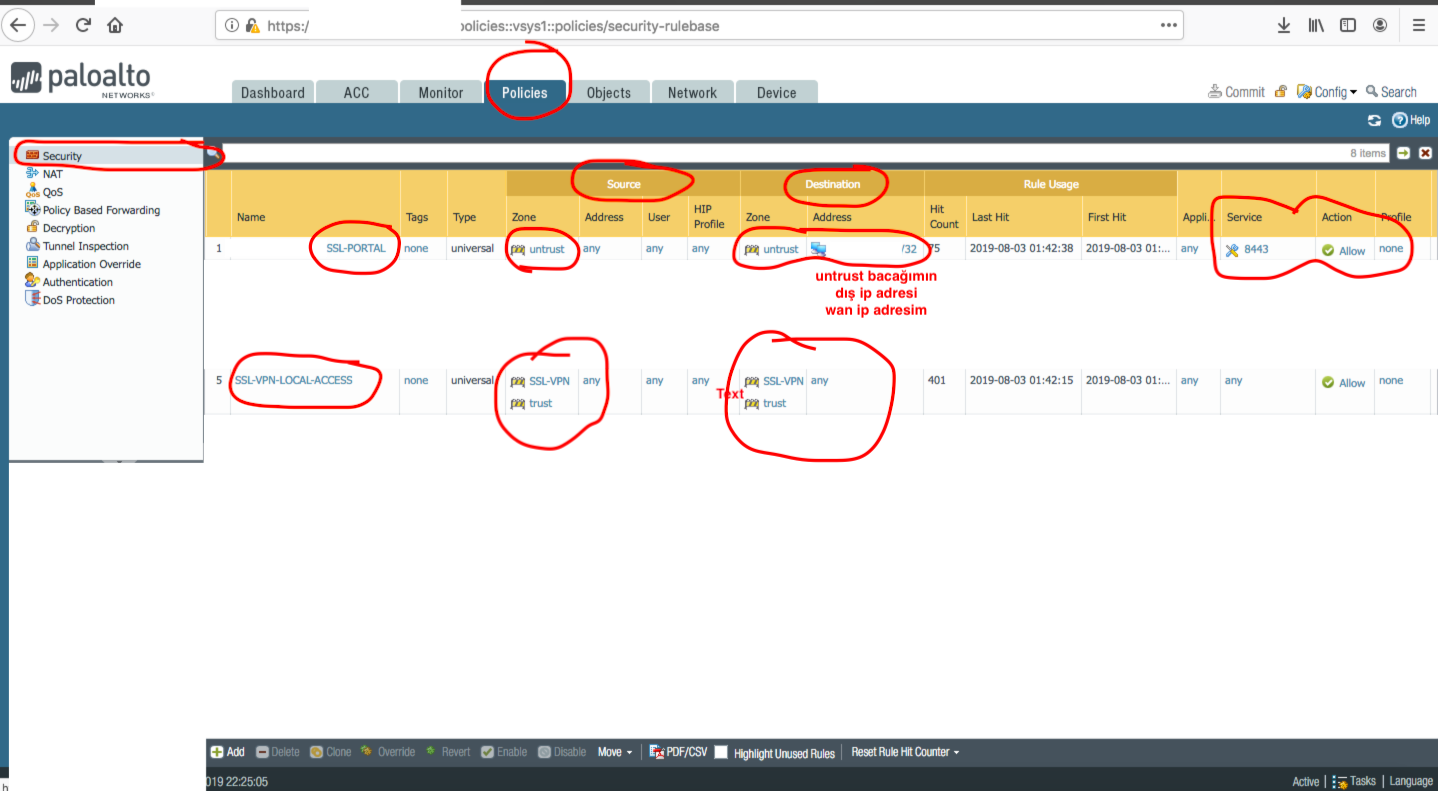

ve ve ve son olarak security policy’mize geldik,

evet şuan ssl vpn portalımızda agent tarafındaki ayarlarımızda hazır

şimdiiii geldik globalprotect portalına kullanıcı bağlandığında Windowslar için ve mac os lar için indirip kuracağız agent yazılımına nereden nasıl ayarlamamız gerekiyor

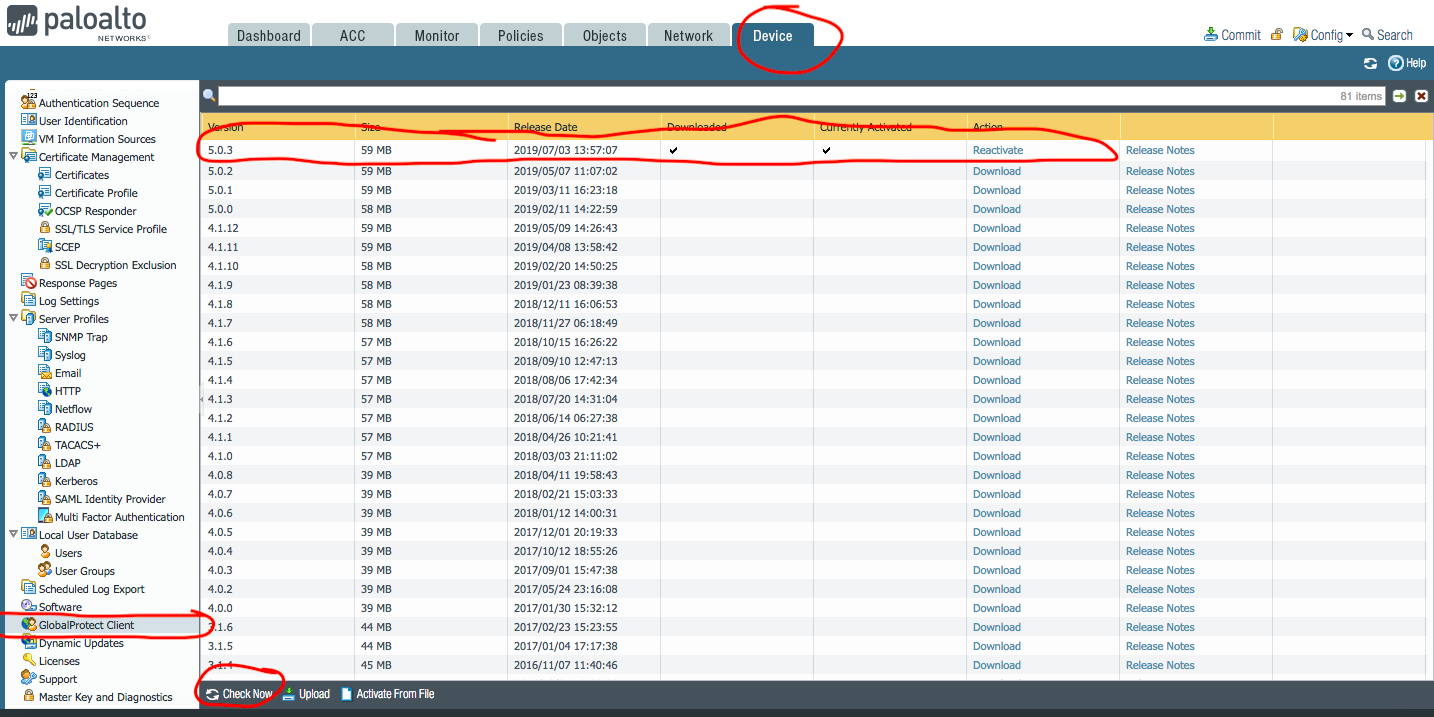

bunun için cihazımızın lisanslı olması gerekiyor’ki globalprotect client yükleyebilmeniz için lisansınız yoksaaa manual olarak dosyasını upload ederek kurmanız gerekecek

lisansınız veyahut trial lisansınız var ise

- DEVİCE-GLOBALPROTECT CLİENT tabına gelin

Oradan Check Now diyin lisanslı olduğu için support desteği verecek ve otomatik olarak bütün dosyaralı cihazın üzerine indirecek ve sadece sizin

(download,install ve aktive etmeniz kalacak) bu işlemlerden son

https://8.8.8.8:8443 veya ip adresinizin sonuna https://xx.xx.x.xxx:8443 yazıp cihaza tanımladığınız kullanıcı adı ve şifre ile bağlanıp kurmak kalacak

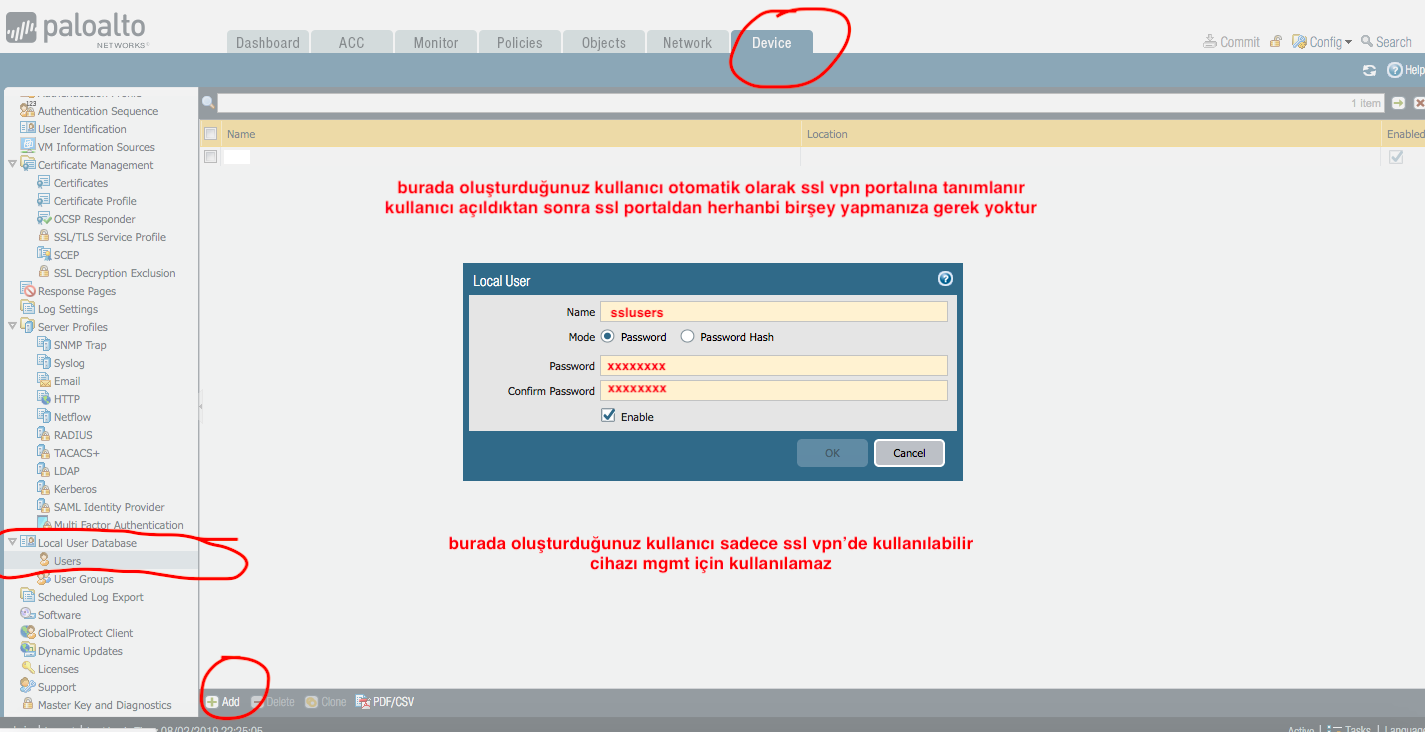

- Ssl vpn için kullanıcı oluşturma

Evet arkadaşlar aşağıda belirttiğim gibi ssl vpn kullanıcıyı buradan açarsınız ve kullanıcı açıldıktan sonra ssl vpn portalından veya globalprotect’ten herhangi bir şey yapmanıza gerek yoktur

kullanıcılara global protect agent nasıl yüklenir’i daha önceki yazdığım makalede inceleyebilirsiniz

https://yunusemredev.com/palo-alto-ssl-vpn-kurulumu-ayarlari-ve-client-kurulumu/

Bir sonraki ;

Azure ile palo alto arasındaki site to site tunnel vpn makalemde görüşmek ümidi ile inşallah,

Selamlar sevgiler

Çok Teşekkürler.

rica ederiz

Merhaba

Chrome ile portal Adresine https://ip gidince err_connection_reset hatası alıyorum

sertifika dan kaynaklı bir sorun

sertifikanın TLS güvenlik düzeyini yükseltmelisiniz, eski versiyon olduğu için hata alıyorsunuz