Merhaba arkadaşlar bu makalemde İpsec site to site tunnel vpn nasıl yapılacağını sizlerle paylaşacağım

Öncelikle yaptığım vpn tunnel AWS(amazon) azure ve diğer cloud platformları için’de geçerli ve bu configler ile vpn bağlantısı yapabilirsiniz,

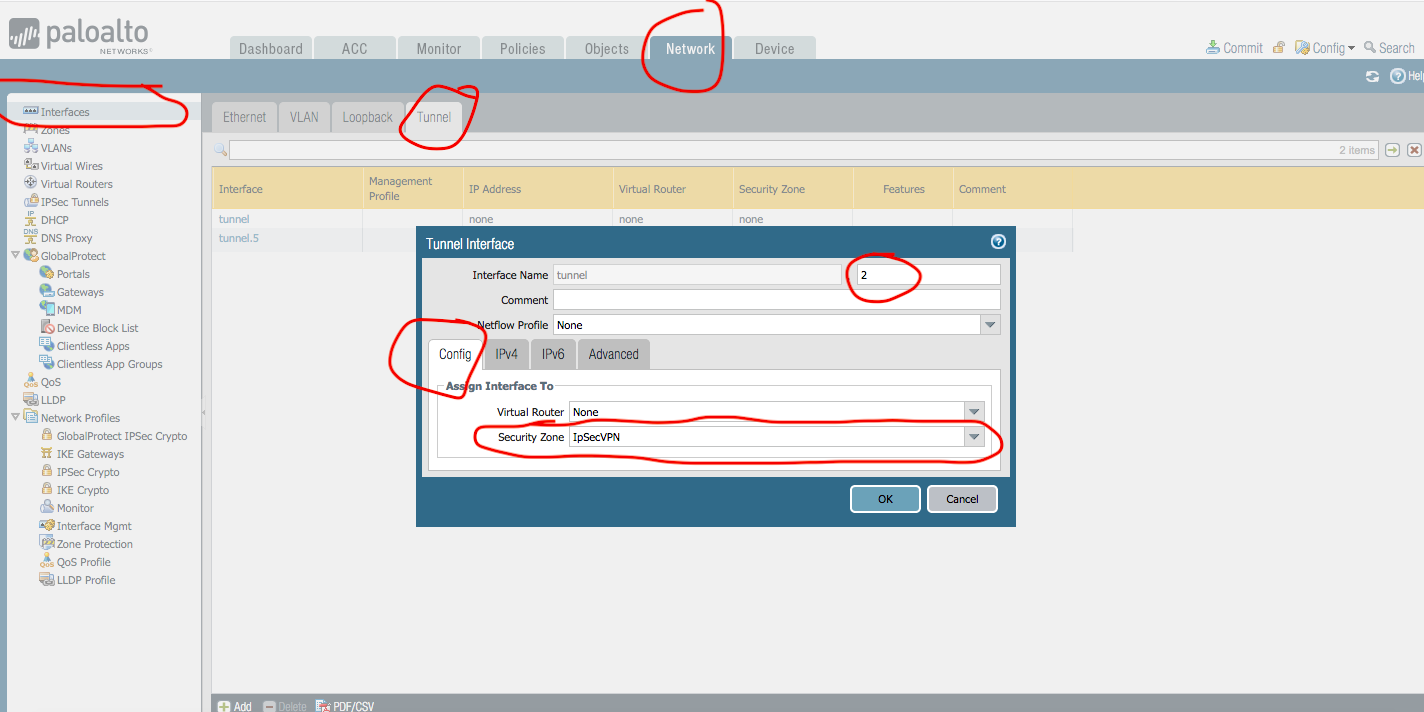

Evet şimdi ilk aşamada interface tunnel ve vpn için zone oluşturacağız aşağıdaki gibi isimleri önemli değil istediğini ismi koyabilirsiniz

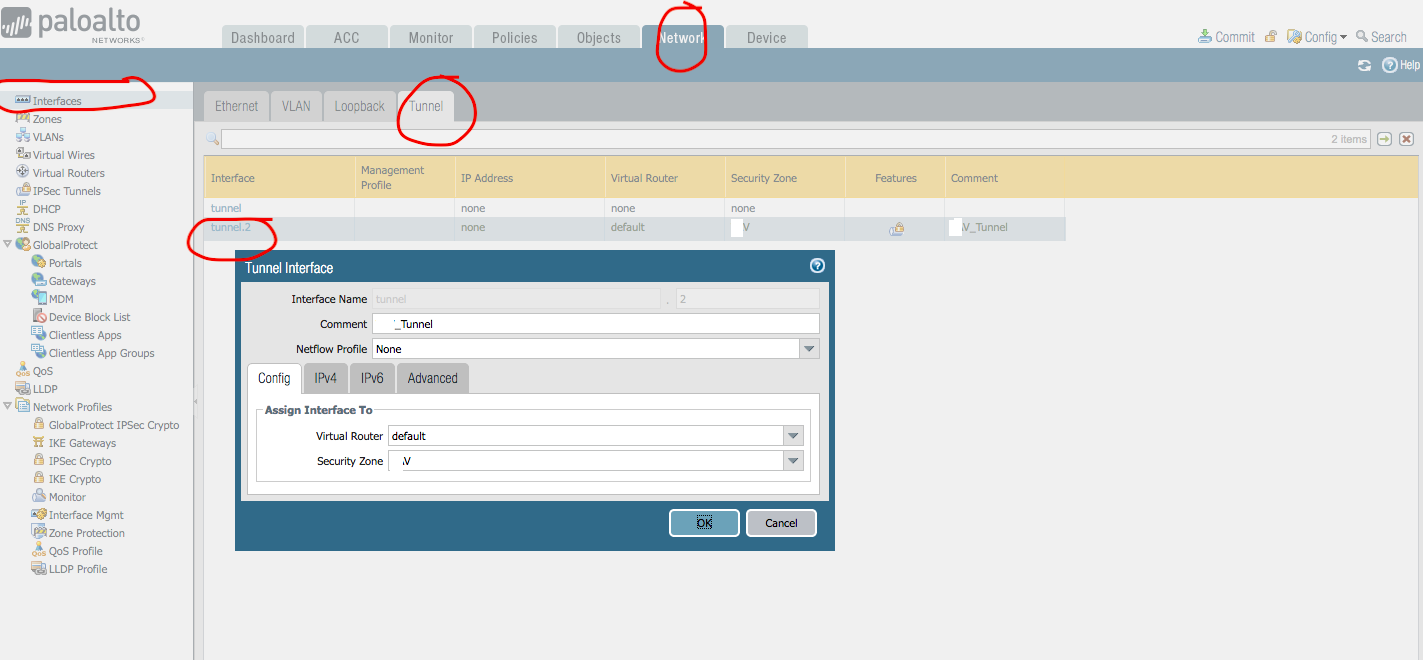

- Network-interface-tunnel- tablarına gelip aşağıdaki gri çizgide bulunan tabloda add diyoruz ve aşağıdaki gibi yapıyoruz

Burada şunu belirtmek istiyorum security Zone tabında ilk etapta trust olarak bırakın zones tabında yeni bir vpn için yeni bir zone oluşturacağımız için buradanda otomatik olarak değişmiş olacak

Network-Interface-Tunnel (add)

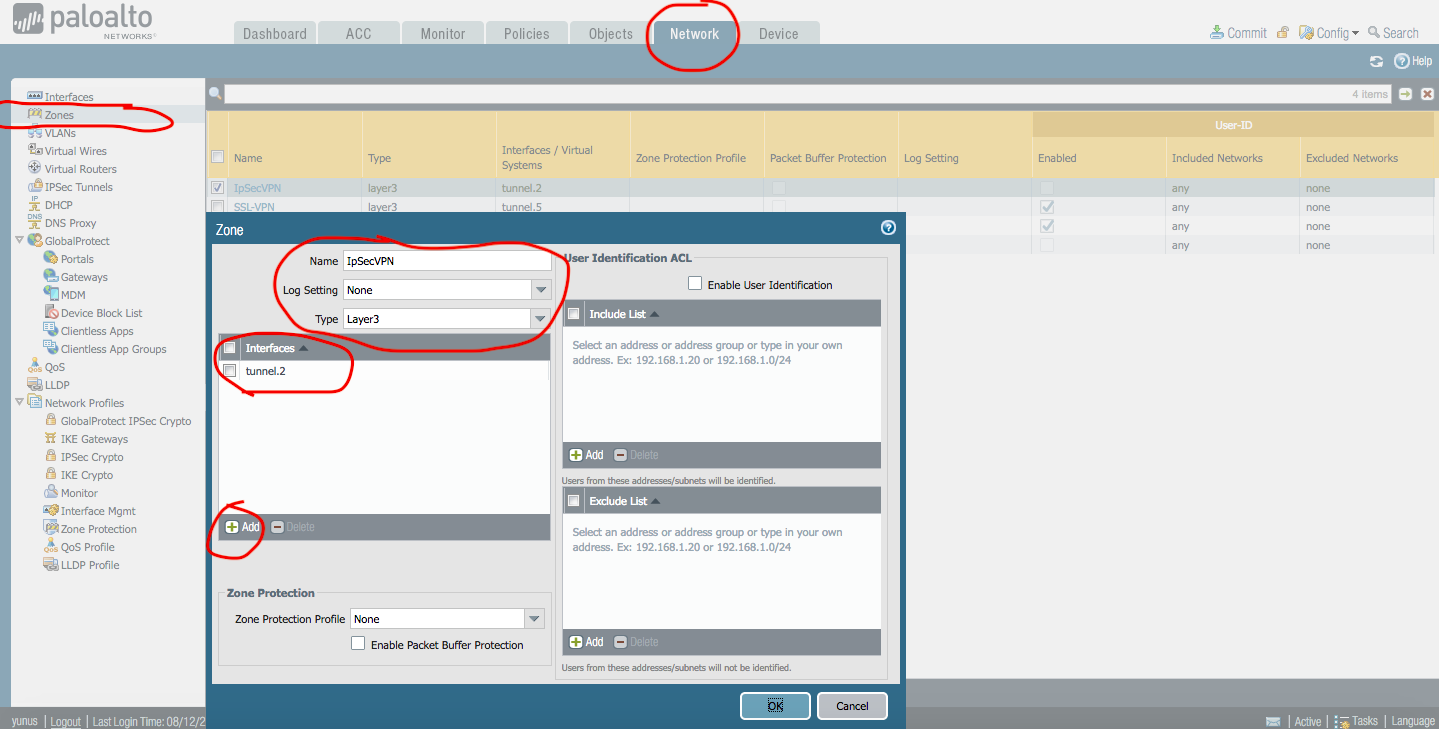

şimdi zones kısmından tunnel interfacelerini ayıralım

zone yapmaya neden ihtiyaç duymalıyız policy kurallarından zone özel kurallar ve güvenlik portlarını ve yönetimini daha kolay rahat yapabilmemiz için

- Şimdi zones tarafında yapmamız gerekenler aşağıdaki gibi olmalı

Burada’da şunları belirtmek istiyorum , işaretleli olan yerleri ayarlamanız ve Type Layer 3 seçmeniz gerekmekte routing yaptığı için kırmızı ile işaretlemiş olduğum yerlerin hariçinde herhangi bir şey yapmanıza gerek yok

Network-Zones (Add)

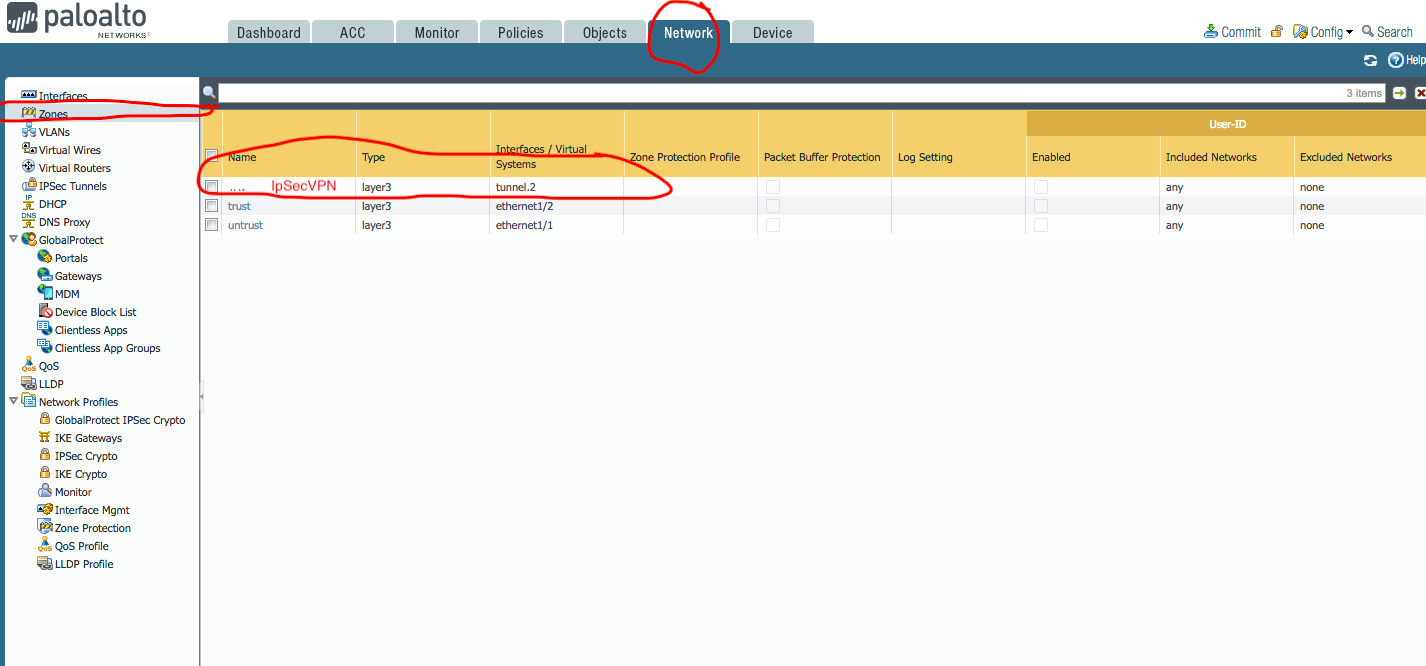

yukarıdaki işlemleri bitirdikten sonra

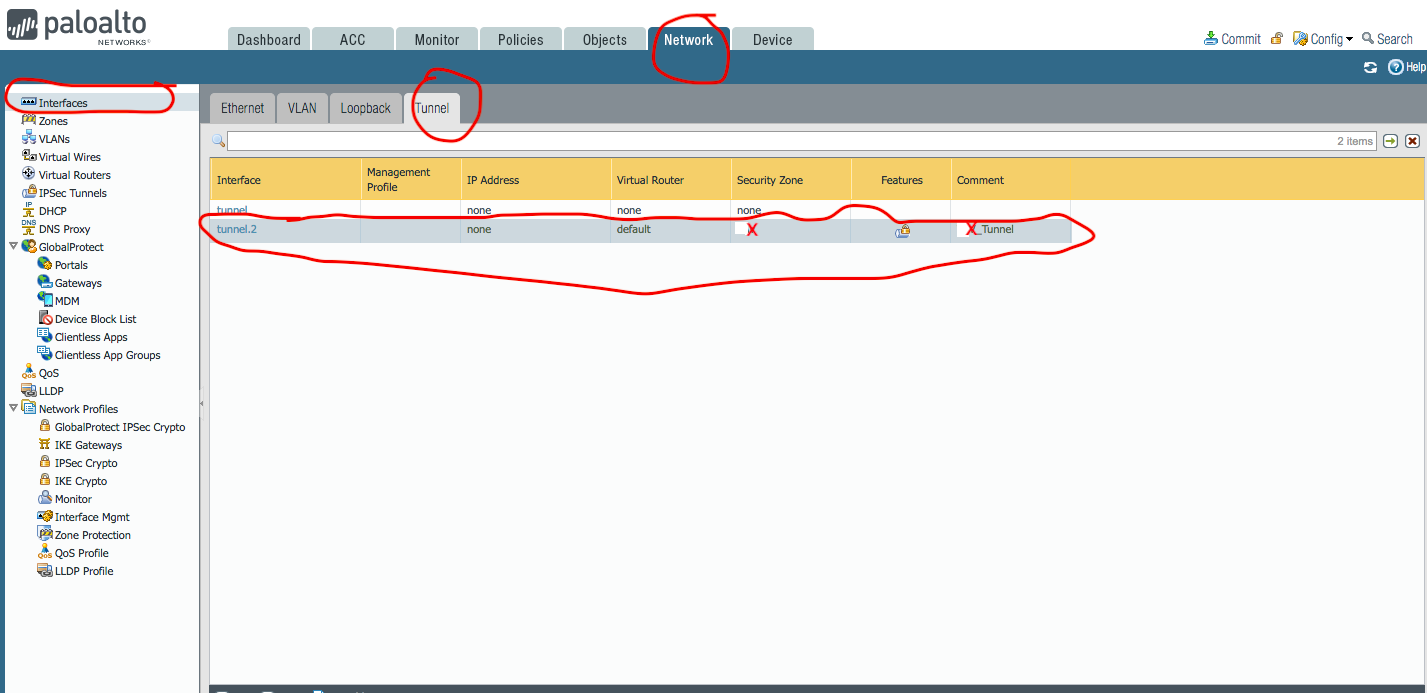

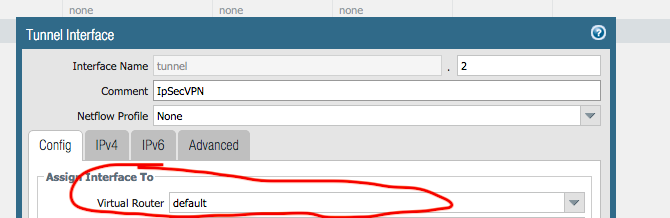

aşağıdaki gibi tekrar interface gelip orada daha önceden oluşturduğumuz tunnel.2 interface’ine Security Zone olarak yukarıdaki IpSecVPN zonunu ekliyoruz

aslında zone oluşturduğunuzda yukarıda interface kısmında tunnel.2 interface’ini seçtiğinizde interfacelerde’de tunnel interface security zone’u otomatik değişir ama kontrol etmekte fayda var buna dikkat edin arkadaşlarım

Virtual Router default’ta bırakın routing base olduğu için vpn’den geçen networkleri route edeceğiz bütün route tanımlarımız (trust-untrust-vpn-ssl vpn vb.) default virtual router profilini kullandığımız için default’ta bırakıyoruz

Dip not olarak tunnel id numaralaranıda dikkat edin başka id’ler ile çakışmaması için zaten aynı id varsa commit yapmanıza izin vermez cihaz,

Evet interface ve zones’larımızı oluşturduk

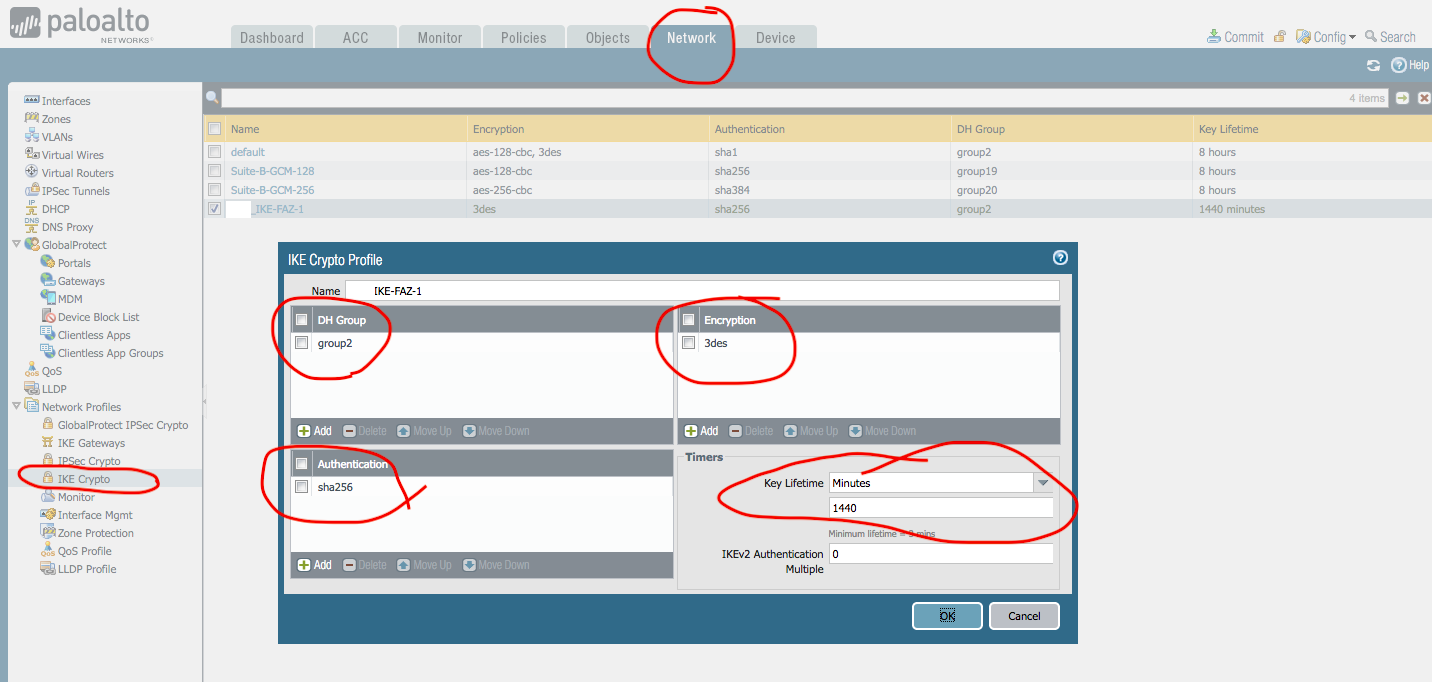

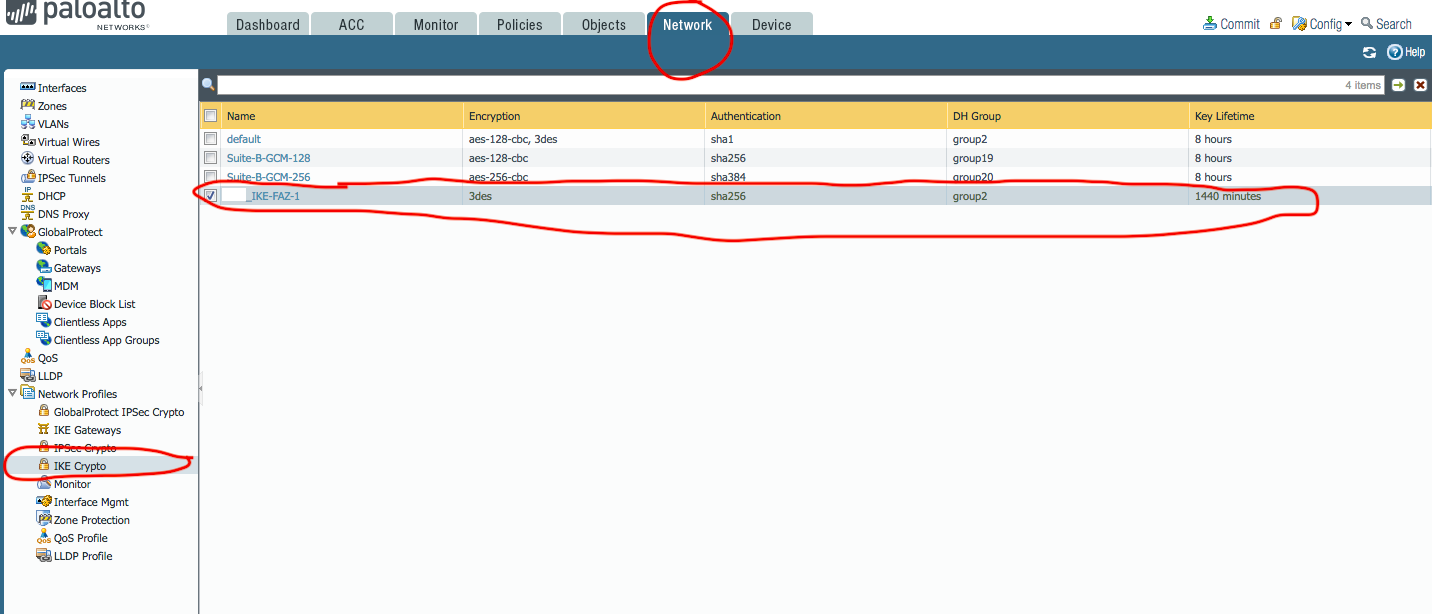

Şimdi sıra FAZ ve encryption crypto bilgilerini oluşturmaya

FAZ 1 ‘den başlayalım faz 1 için aşağıdaki adımları takip edelim

Network-IKE Crypto tabında

FAZ 1 bilgilerini böyle yaptım siz daha zor hale getirebilirsiniz

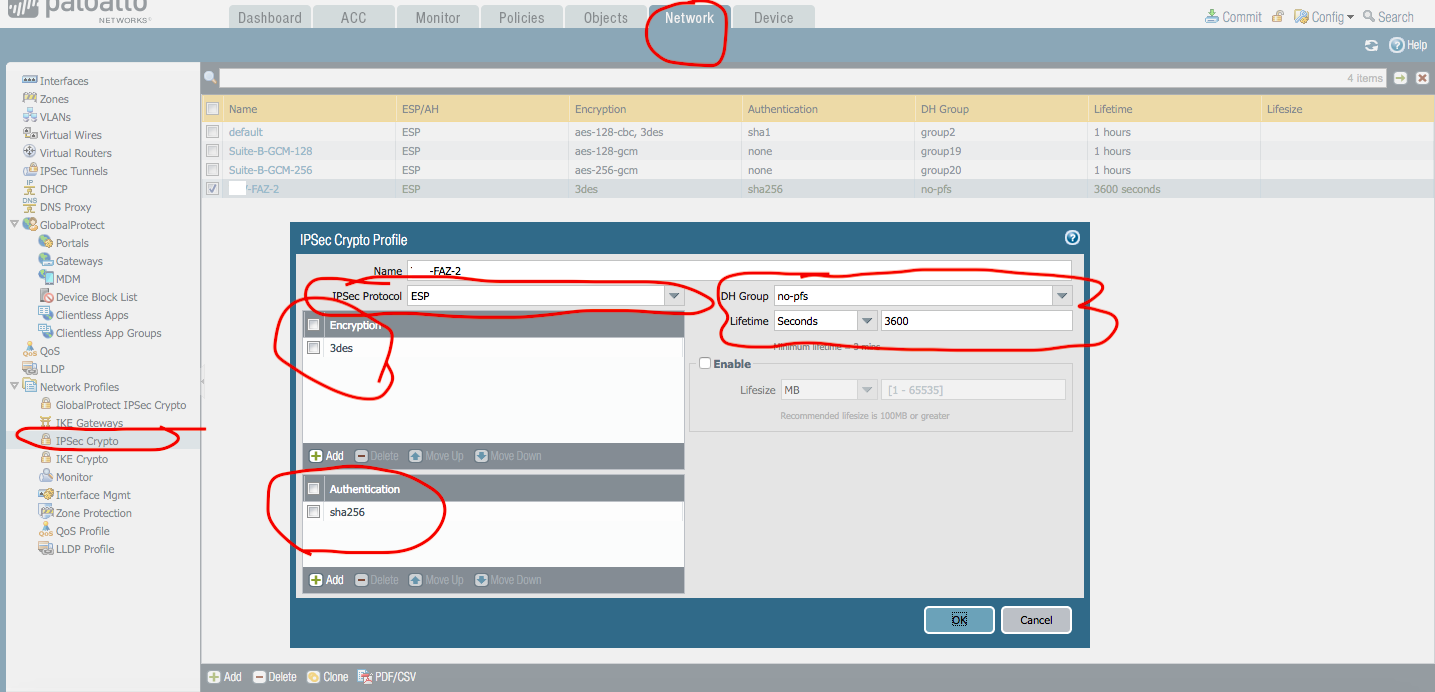

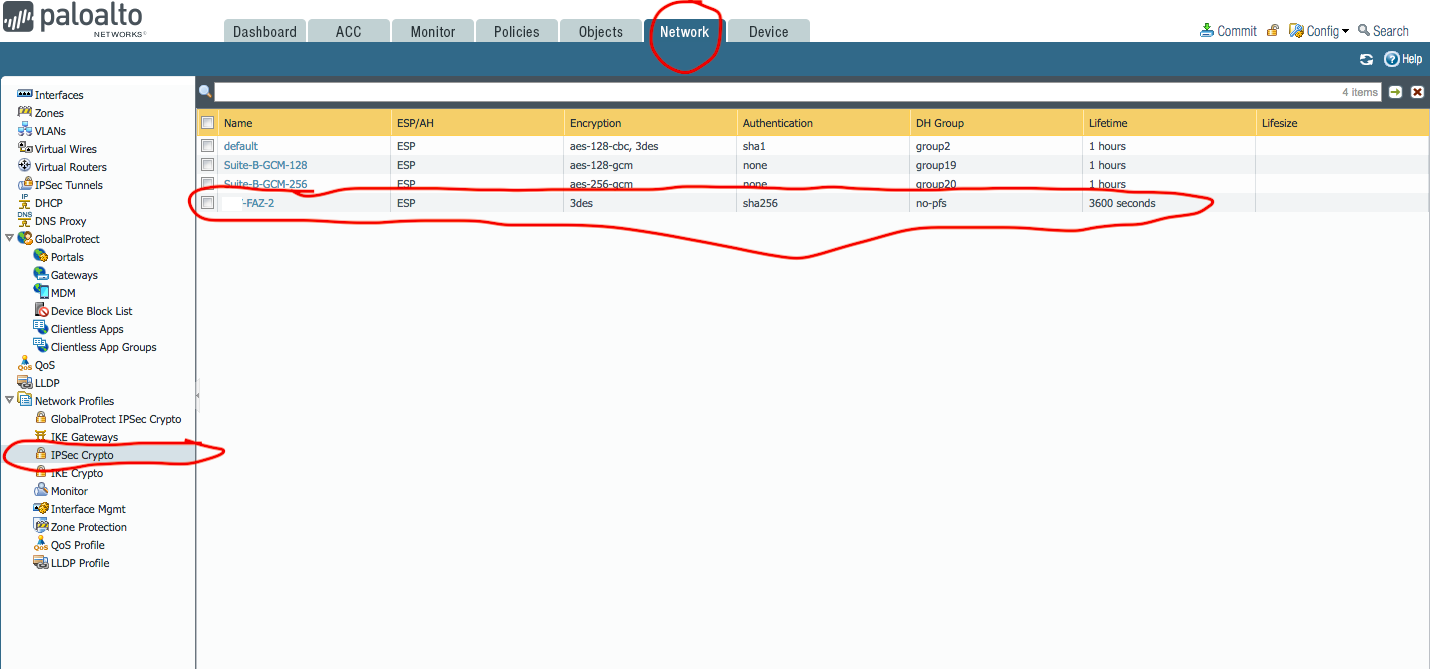

Şimdi FAZ 2 ye geçelim (aşağıda) Network-IPSec Crypto tabında

yukarıda’da bahsettiğim gibi FAZ ve FAZ 2 bilgilerinde ne kullanacağınız size bağlı

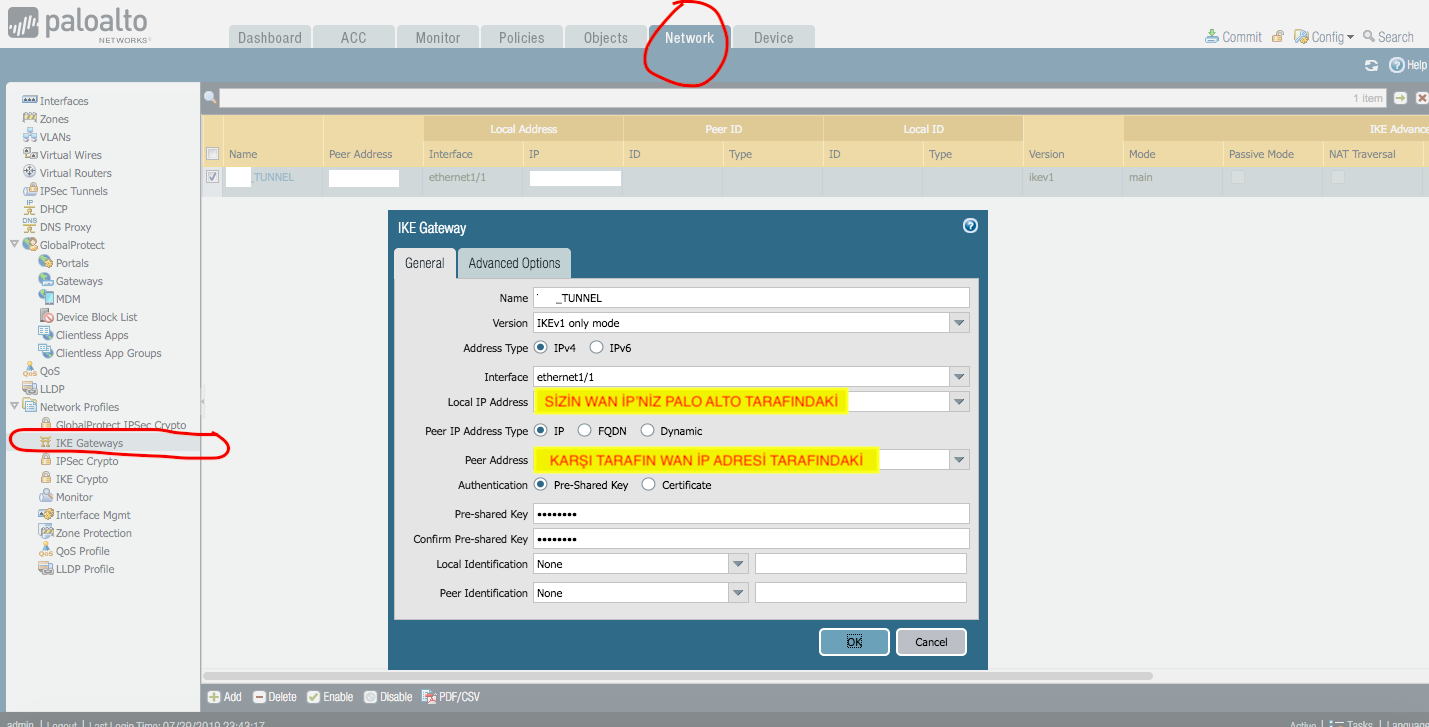

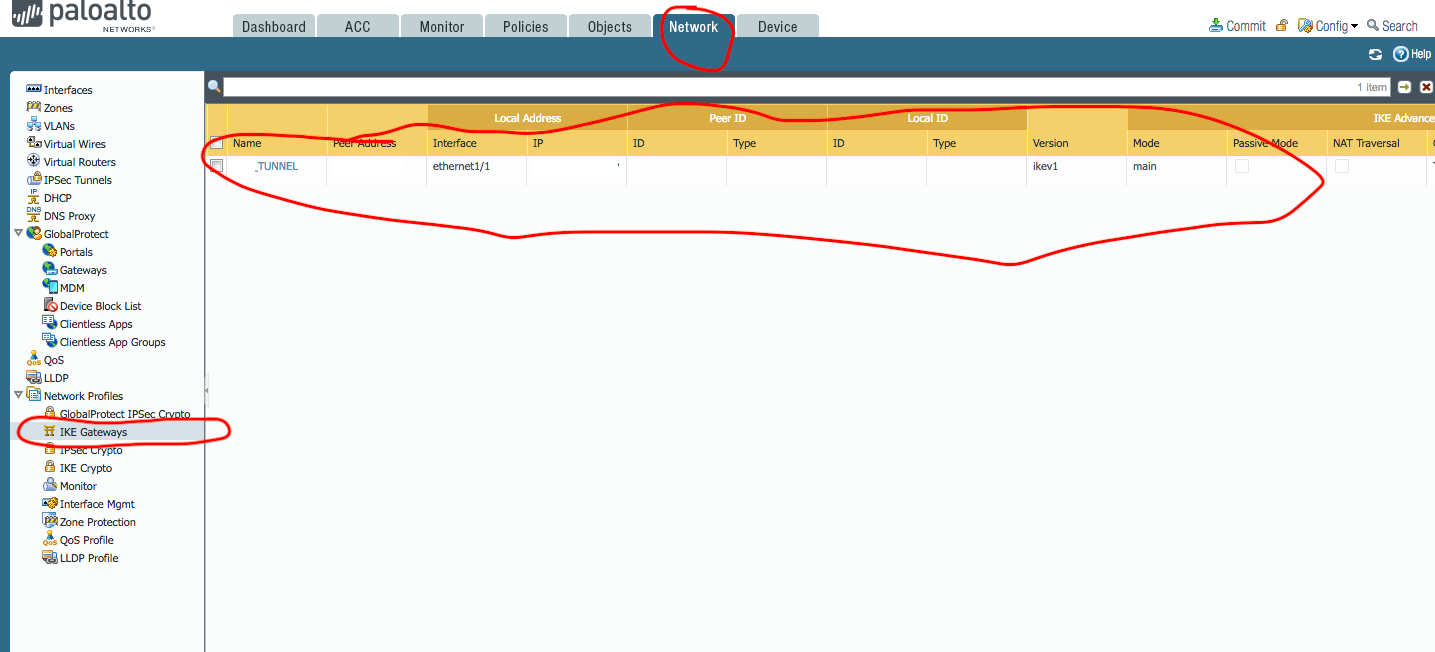

Şimdi sıra geldi Gateway oluşturmaya aşağıdaki gibi Network- IKE Gateways tabında

Burayı açıklamak istiyorum sizlere interface ethernet1/1 olan kısımda palo alto tarafındaki untrust(wan internet)portu, local ip address yazan yer ise palo alto tarafındaki untrust interface ip adresi aşağı doğru ok işareti olan yere tıkladığınızda wan ip’niz otomatik olarak gelir, xx.xx.xx.x/29 olarak görünüyor ip adresin sonunda /subnet adresi gelmesi normal bir durum

Peer ip address karşı tarafın, vpn yapılacak yer, burada local ip adresi gibi ip adresin sonuna /29 veya subnet yazmanıza gerek yok

Peer address yazan yer ise karşı tarafın wan interface ip adresi yada vpn yapacağı public ip adresi

Pre-shared key’i zaten biliyorsunuz

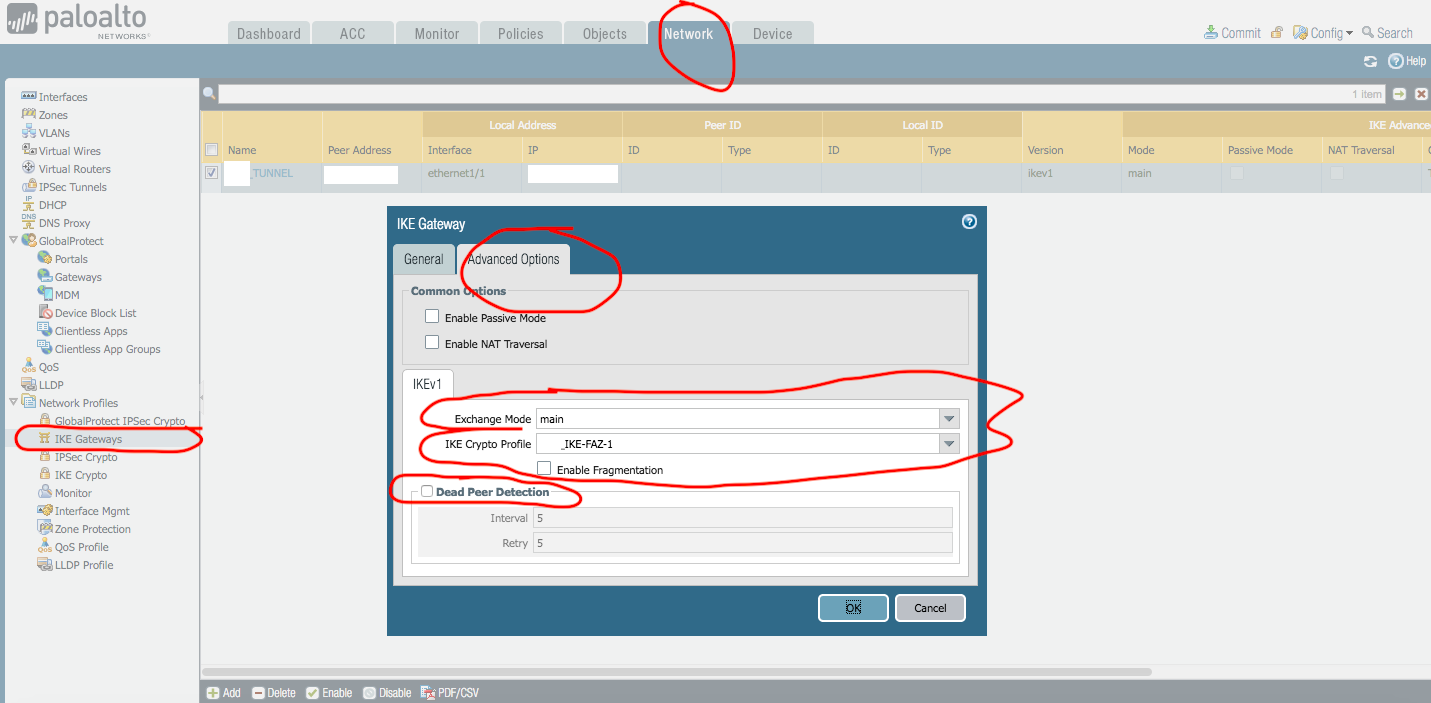

2. kısım olan Advanced Options tabında

exchange mode aggressive veya main modda çalıştırabilirsiniz size kalmış

IKE Crypto Profile ise FAZ-1 için oluşturduğunuz profile gösteriyoruz

Dead Peer Detection isterseniz kullanabilirsiniz

Evet gateway kısmıda bitti,

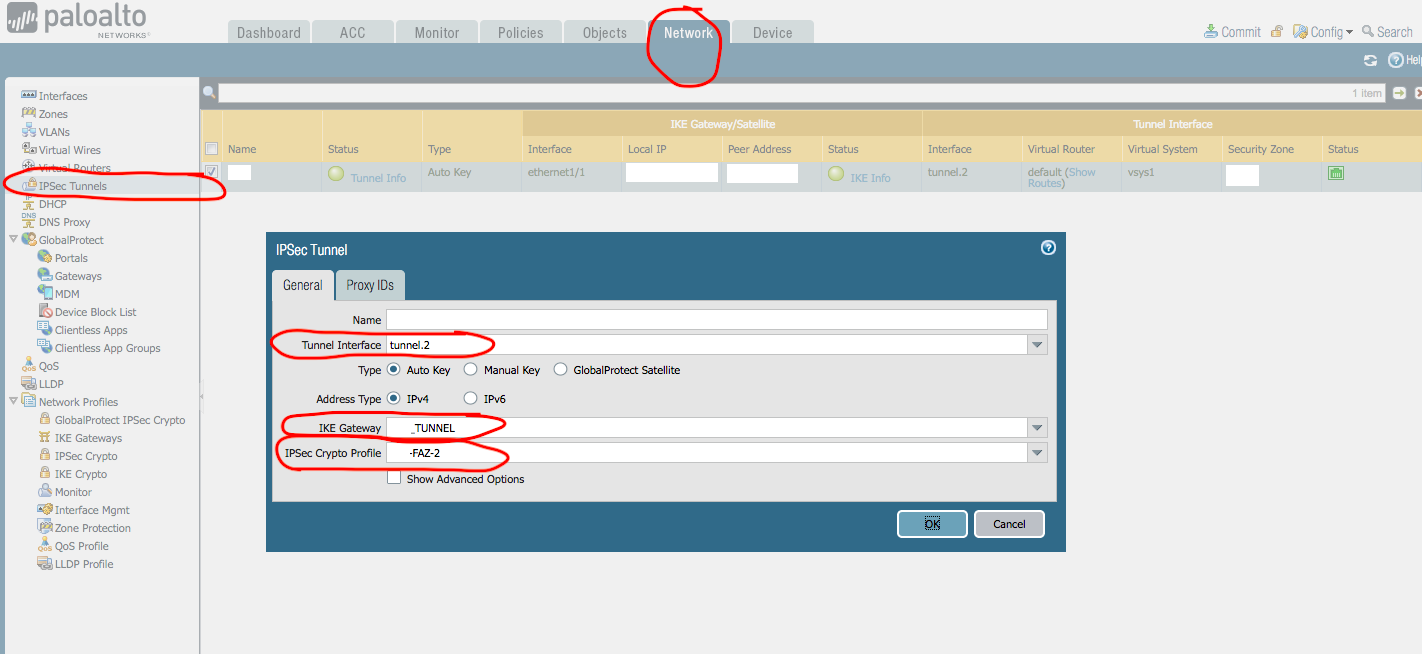

şimdi gelelim IPSec Tunnels oluşturmaya

burada ilk başta vpn için oluşturduğumuz tunnel interface’i belirtiyoruz

IKE Gateway için yukarıda oluşturduğumuz gateway’i belirtiyoruz

IPSec Crypto Profile ise FAZ 2 için oluşturduğumuz profile gösteriyoruz

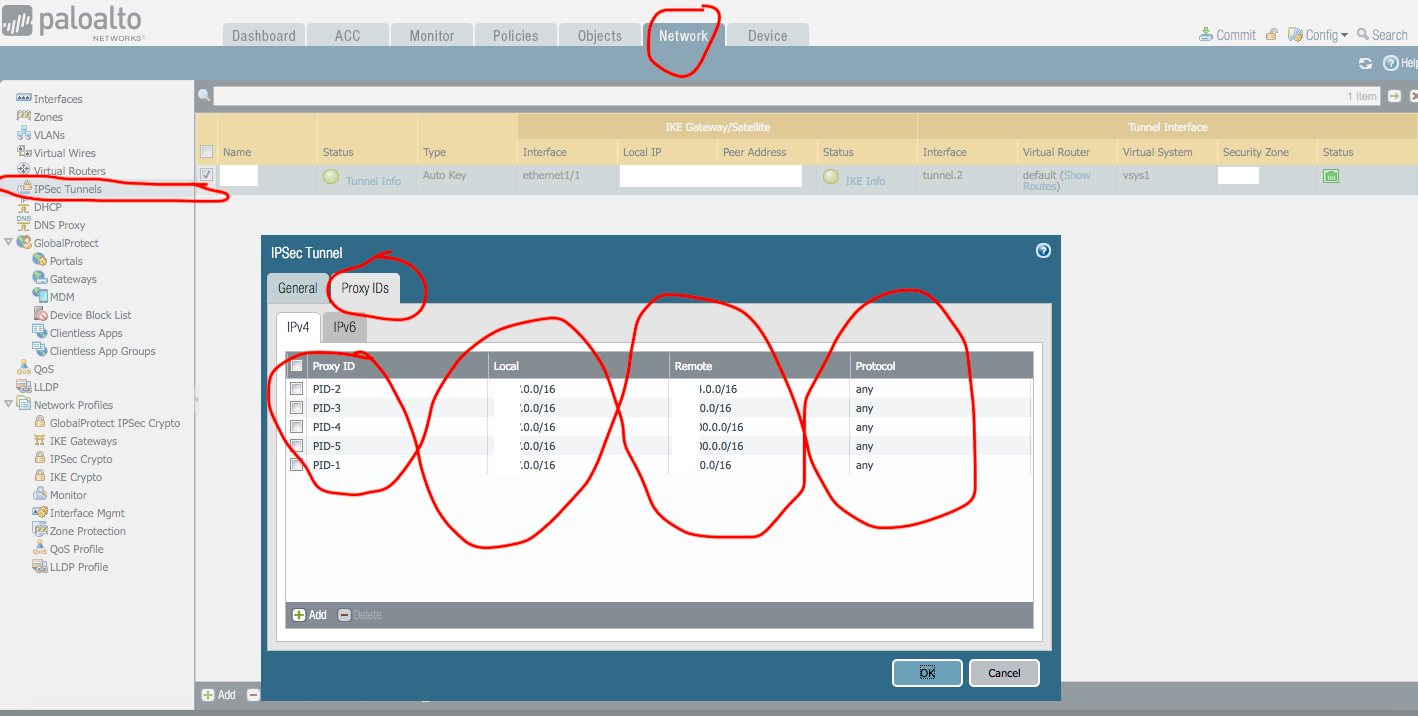

Aşağıdaki Proxy IDs’ler ise vpn yaptığımız karşı tarafta anons edilecek network subnetleri yani vpn yaptığımız karşı tarafta hangi networkler ile vpn yapılacak

Proxy ID ye PID-1 PID-2 yazabilirsiniz

Local yazan yere, vpn hangi subnete erişeceği tunnel subnetini belirtin

Remote yazan yere ise vpn tunelinde karşı tarafın network subnetini belirtin

Protokol any olarak bırakalım

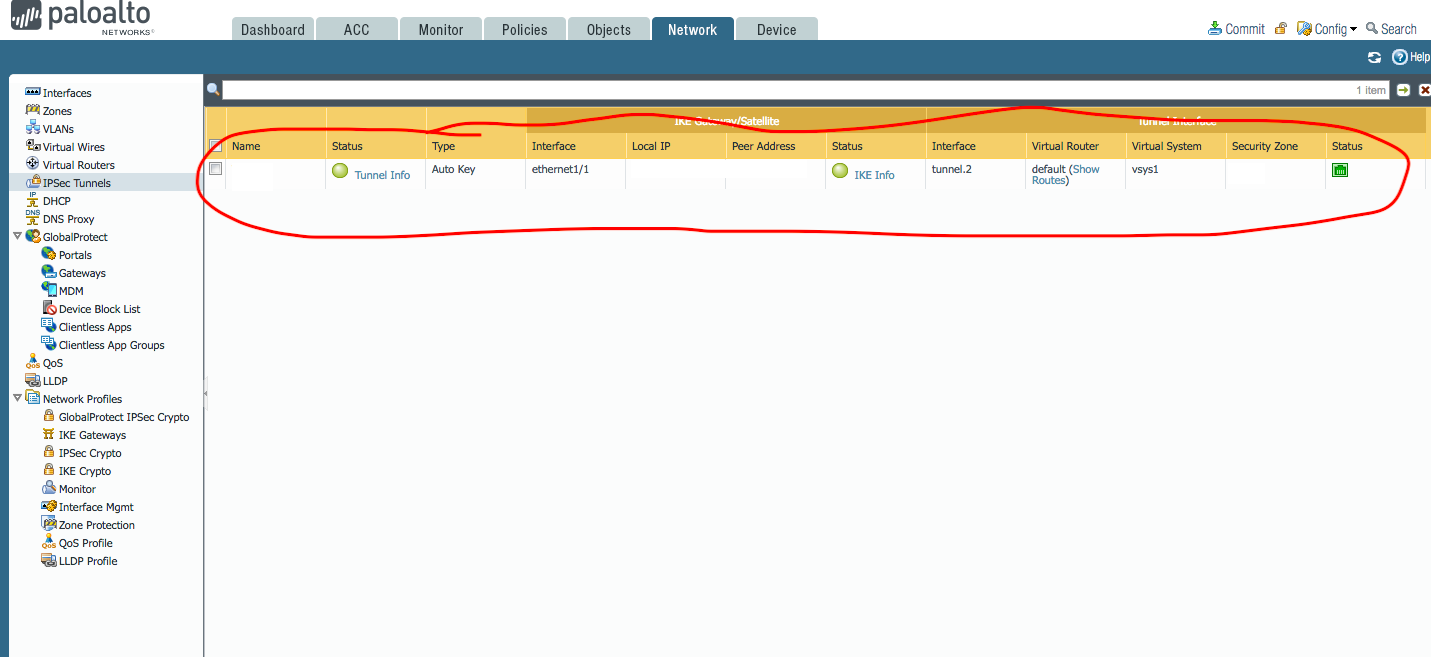

şuan tunnel up duruma geçti yani vpn tuneli çalıştı

şimdiii sıra routing ve policy yazmaya geldi,

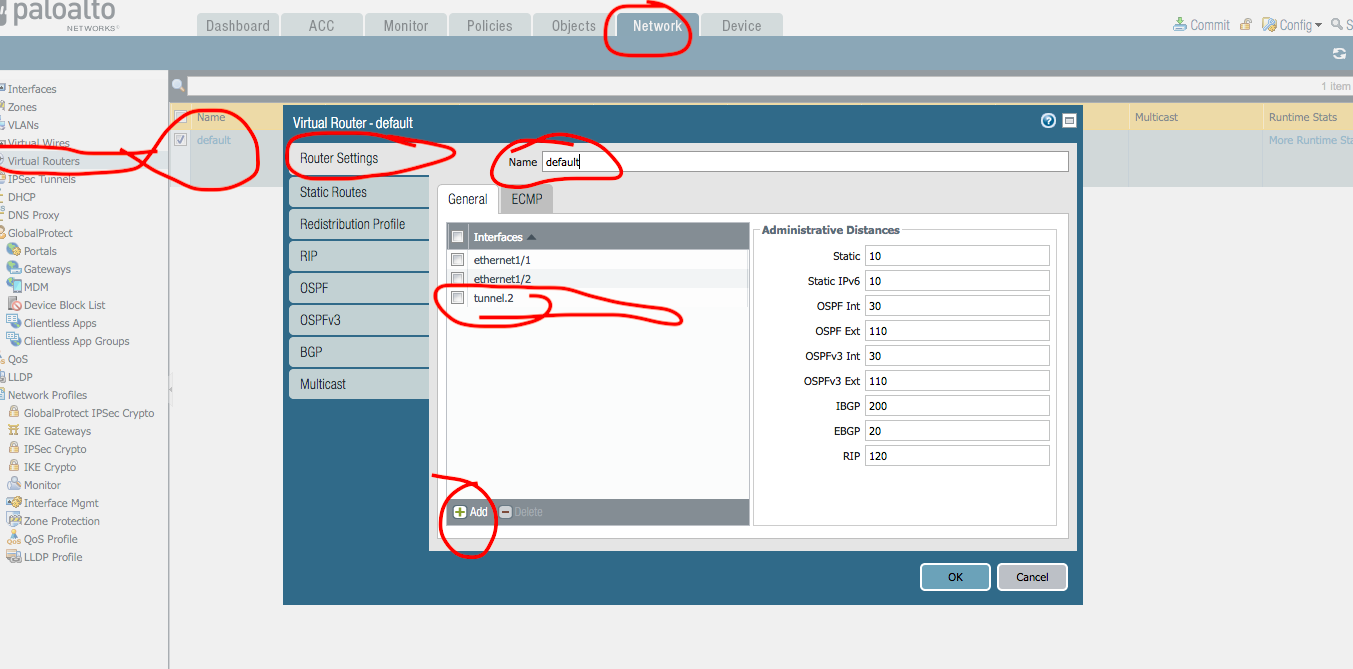

önce routing yazacağız

routing setting tabıdan add diyip oluşturduğumuz vpn tunnel interface’ini gösterelim tunnel.2 diye oluşturmuştum

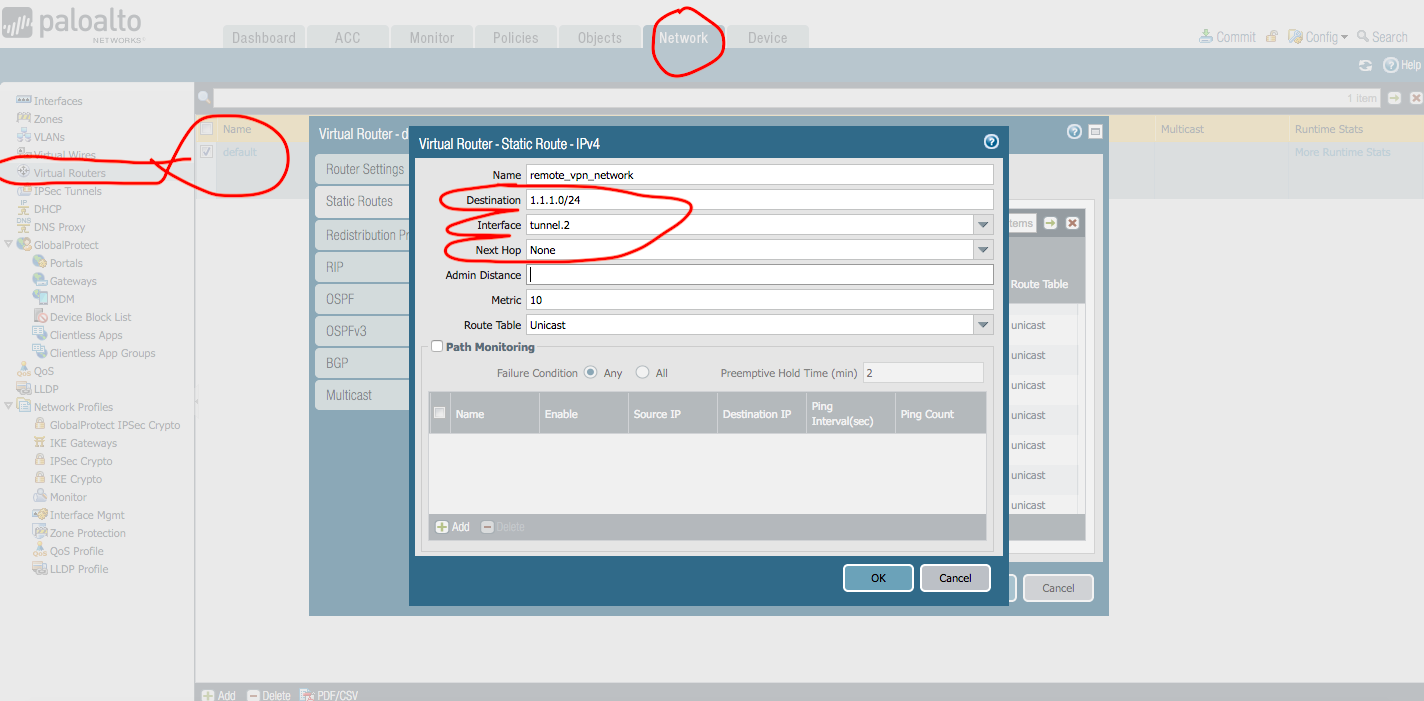

daha sonra aşağıdaki gibi remote local network’ün subnetlerini route edelim

destination tarafına karşı taraftan gelecek vpn üzerinden gelecek karşı tarafın network subnetini ekliyoruz

interface olarak yine vpn için oluşturduğumuz tunnel.2 interface’ini gösteriyoruz

nexthop ise gateway üzerinden gelmeyeceği için sadece tunnel.2 den geleceği için none yapıyoruz

daha sonra ok diyebilirsiniz

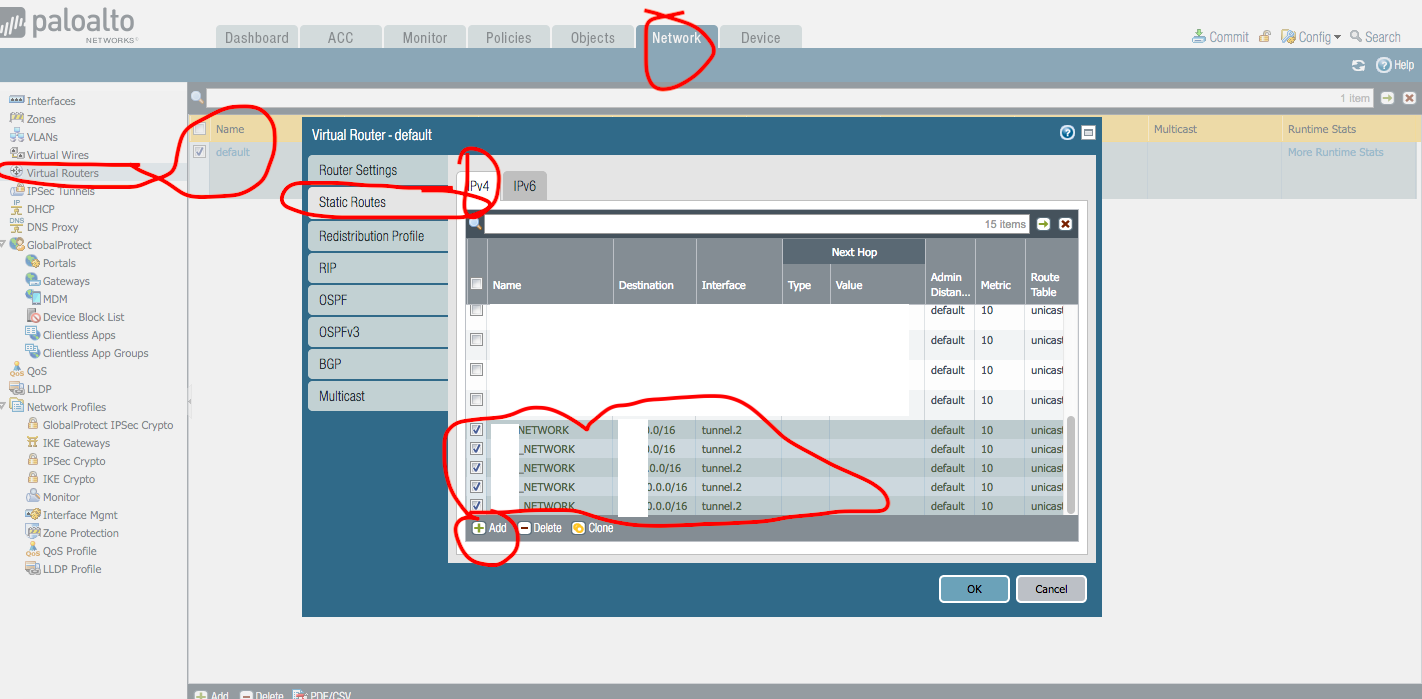

aşağıdaki gibi olması gerekiyor

gerçek vpn tunnel’i yaptığım için networkteki bütün subnetlerimi aldım

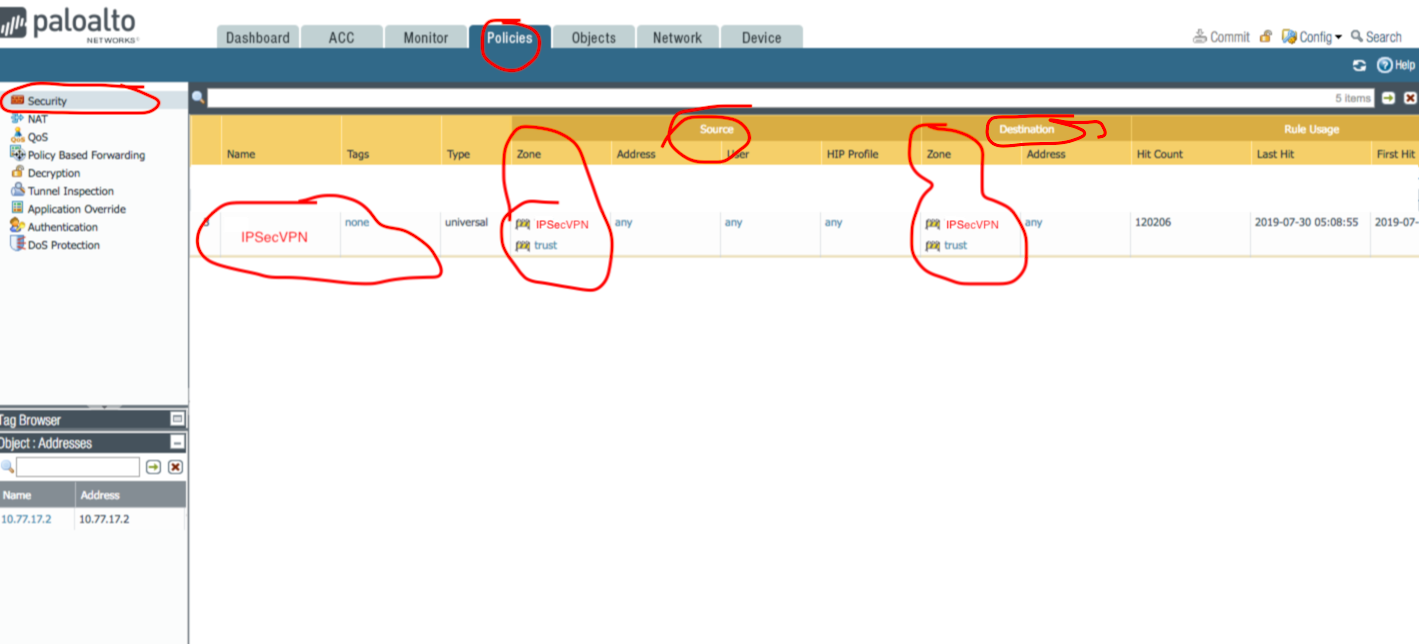

şimdi ise son adım olan policy kısmına geldik,

policy-security tabında yukarı oluşturduğumuz vpn zonu için policy kuralı yazmamız gerekiyor

onun içşnde aşağıdaki gibi bir kural yazacağız

Source kısmında Trust ve yukarıda oluşturduğumuz zone ekliyoruz(IPSecVPN) geri kalanlar any olarak bırakıyoruz

Destination kısmında Trust ve yukarıda oluşturduğumuz zone ekliyoruz (IPSecVPN) geri kalanlar any olarak bırakıyoruz (source ile aynı)

Services veya address kısmı size kalmış isterseniz vpn tunnel’ini kısıtlayabilirsiniz erişmesi gereken portları veya host ip adreslerini belirtebilirsiniz

evet ipsec vpn’imiz çalışıyor iki network arası erişimlerimiz var artık

makalenin başındada yazdığım gibi bütün cloud platformlarında (azure,AWS amazon,vb.) ve bütün firewall,router cihazlarında bu makaledeki gibi vpn bağlantılarını gerçekleştirebilirsiniz